EMI | Réseau d'établissement scolaire

Filtrage, authentification,

WiFi,

passerelle, proxy, cassification, BYOD… autant de mots pour mieux comprendre

l'informatique

notamment appliquée aux réseaux.

Filtrage, authentification,

WiFi,

passerelle, proxy, cassification, BYOD… autant de mots pour mieux comprendre

l'informatique

notamment appliquée aux réseaux.

Comment fonctionnent-t-ils ? A quoi servent les différentes services mis en œuvre ? Quelles sécurités ?

Quelques éléments de réponses à travers l'étude du fonctionnement du réseau informatique type d'un établissement scolaire.

Voir aussi

Voir aussi

Qu'est-ce qu'un réseau ?

Des câbles

L'image de la toile représente assez

bien la

réalité des réseaux, ce sont d'abord des câbles qui relient des ordinateurs entre-eux. Le

WiFi ne

concerne de fait que la toute dernière partie de la liaison et l'utilisation des connexions

par

satellite reste une exception.

L'image de la toile représente assez

bien la

réalité des réseaux, ce sont d'abord des câbles qui relient des ordinateurs entre-eux. Le

WiFi ne

concerne de fait que la toute dernière partie de la liaison et l'utilisation des connexions

par

satellite reste une exception.

Car cette infrastructure de réseaux, non seulement très concrète, reposant d'ailleurs essentiellement sur des câbles sous marins, qui peuvent se briser, mais aussi polluante et très consommatrice d'électricité.

Pour aller plus loin, l'on pourra consulter le module sur Internet, vous avez dit virtuel ?

www.lumni.fr

www.lumni.fr

Identifiez chaque câble en indiquant son numéro

Schéma de principe

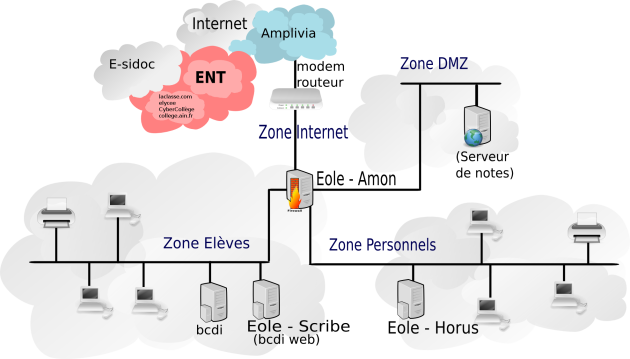

Deux réseaux physiques, administratifs et pédagogiques (un troisième réseau accessible de l'extérieur peut également être activé) se rejoignent et communiquent via EOLE-AMON. EOLE est l'acronyme de Ensemble Ouvert Libre et Évolutif. C'est un projet collaboratif basé sur la philosophie du logiciel libre, et offre des solutions clé en main pour la mise en place de serveurs dans les établissements scolaires et académiques.

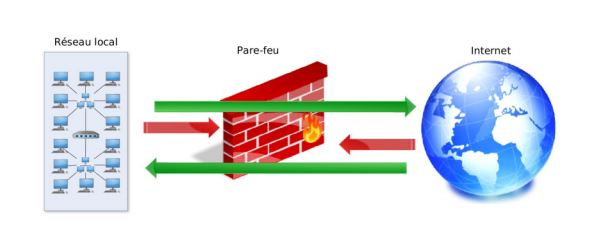

Le module Amon est un pare-feu facile qui permet de mettre en œuvre la politique de sécurité du réseau et les types de communication autorisés. Il a pour principale tâche de contrôler le trafic entre Internet et le réseau interne.

Topologie de réseau

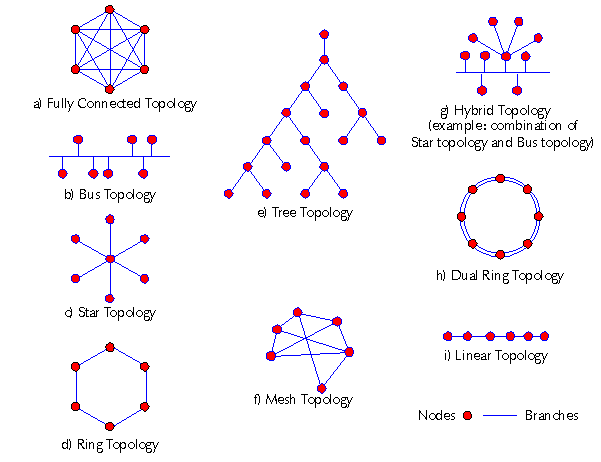

Un réseau informatique est constitué d'ordinateurs reliés entre eux grâce à des lignes de communication (câbles réseaux, etc.) et des éléments matériels (cartes réseau, ainsi que d'autres équipements permettant d'assurer la bonne circulation des données).

Une topologie de réseau informatique correspond alors à l'architecture (physique ou logique) de celui-ci, définissant les liaisons entre les équipements du réseau et une hiérarchie éventuelle entre eux.

Topologie en bus en étoile, en anneau, en arbre, maillée… (source Wikipédia)

Client-serveur et pair à pair (P2P)

Client-serveur

Le réseau d'un établissement

scolaire est de type clients et serveurs

Le réseau d'un établissement

scolaire est de type clients et serveurs

Cette architecture fait intervenir au minimum deux ordinateurs : un serveur et un ou plusieurs clients. Le serveur est un ordinateur qui fait fonctionner différents logiciels (serveur Web, serveur ftp, proxy etc.). Les clients veulent avoir accès aux données ou services du serveur : pour cela, ils doivent envoyer une demande au serveur. Le serveur traite cette demande et renvoie un résultat (une page Web, une autorisation etc.

Pair à pair(P2P)

Avec le pair à pair(P2P), tout

ordinateur

peut alternativement être serveur et client.

Avec le pair à pair(P2P), tout

ordinateur

peut alternativement être serveur et client.

L'exemple d'utilisation la plus connue du P2P est le transfert de fichiers. De nombreux

logiciels

utilisent des protocoles P2P, comme Bittorrent, pour permettre l'échange de fichiers entre

utilisateurs. Ces protocoles rendent possible le téléchargement de fichiers demandés à

partir

d'autres "serveurs", ou alors envoyer des morceaux de fichiers aux autres clients. Ainsi,

chaque

ordinateur peut, avec ce logiciel, servir de client ou de serveur.

Si l'échange de fichiers est décentralisé, d'autres parties du protocole peuvent

faire

intervenir un serveur.

Le FTP

FTP est un acronyme signifiant File Transfer Protocol, que l’on peut traduire par Protocole de Transfert des Fichiers en français. Concrètement c'est généralement un logiciel (même s'il existe des version en ligne) qui permet de transférer plusieurs et éventuellement (très) gros fichiers

Ce protocole à une cinquantaine d'année mais reste le plus efficace dès qu'il s'agit de mettre à jour un site Web par exemple. Il peut aussi servir à faire des sauvegardes en ligne ou à partager des fichiers.

C'est aussi un protocole peu sécurisé.

Le ftp

Envoyer des fichiers sur le FTP

L'adressage réseau : adresses MAC et IP

En matière de réseaux informatiques comme en matière humaine, pour communiquer entre-eux, les ordinateurs doivent savoir qui est qui.

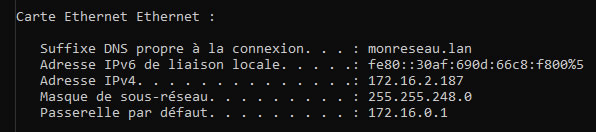

Deux types d'adresse permettent d'être identifié :

- L'adresse physique encore appelée adresse MAC (avec MAC pour Media access control) est un identifiant physique stocké dans une carte réseau ou une interface réseau similaire et utilisé pour attribuer mondialement une adresse unique

- L'adresse logique encore appelée adresse IP (avec IP pour Internet Protocol) est un numéro d'identification qui est attribué à chaque branchement d'appareil à un réseau informatique utilisant le protocole internet. Contrairement à l'adresse physique, l'adresse logique peut être modifiée

Le serveur Proxy

Un serveur proxy (appelé aussi serveur mandataire en français) est un ordinateur ou un module qui sert d'intermédiaire entre un navigateur Web et Internet. Le proxy participe à la sécurité du réseau et à l'amélioration de la qualité de navigation. Il ne faut pas le confondre avec la passerelle qui ne fait aucun filtrage et sert simplement à orienter le flux de données.

Les différentes fonctions du serveur Proxy :

- Il représente le réseau de l'extérieur. Tout utilisateur essayant d'accéder à n'importe quel ordinateur dans un réseau avec un proxy ne verra que l'adresse IP du serveur proxy.

- Il assure ainsi une fonction de cache (en anglais caching), c'est-à-dire la capacité à garder en mémoire (en "cache") les pages les plus souvent visitées par les utilisateurs du réseau local afin de pouvoir les leur fournir le plus rapidement possible.

- Le filtrage permet de n'autoriser que l'accès à certains sites (voir plus loin) voir pour certains utilisateurs selon des critères qui peuvent être très précis (machine qui demande l'accès, horaires, url etc.)

Le

Proxy

Le

Proxy

Le paquet EOLE-proxy utilisé dans les établissement s'appuie sur les logiciels et services Squid (le proxy cache proprement dit), e2guardian (filtrage web), Lightsquid (analyseur de logs) et smbd, nmbd, winbind, krb5 (authentification NTLM ou Kerberos).

C'est SQUID qui fait office de serveur mandataire (proxy) pour relayer les protocoles FTP, HTTP, Gopher, et HTTPS. Il conserve également en mémoire les requêtes DNS, ainsi que les requêtes ayant échoué. Autrement dit, toute

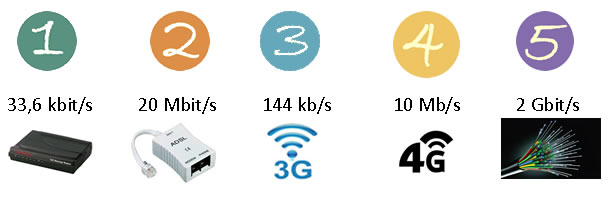

La connexion Internet

ADSL

L’ADSL (Asymmetric Digital Subscriber Line

ou,

littéralement, « ligne d’abonné numérique asymétrique ») appartient à la famille des

technologies

xDSL, qui ont pour point commun de s’appuyer sur le réseau téléphonique traditionnel, en fil

de

cuivre donc.

L’ADSL (Asymmetric Digital Subscriber Line

ou,

littéralement, « ligne d’abonné numérique asymétrique ») appartient à la famille des

technologies

xDSL, qui ont pour point commun de s’appuyer sur le réseau téléphonique traditionnel, en fil

de

cuivre donc.

La technologie ADLS est dite « asymétrique », autrement dit les débits ascendants (de l’abonné vers le réseau) sont inférieurs aux débits descendants (du réseau vers l’abonné). En ADSL 2+, le débit plafonne à 25 mégabits par seconde (Mbits/s). Ce débit a tendance à se dégrader à mesure que la distance entre le central téléphonique et le point de connexion de l’abonné augmente.

La fibre optique

La fibre optique est un fil de verre ou de plastique plus fin qu'un cheveu qui transporte de grandes quantités de données numériques très rapidement et sur de longues distances. Le réseau est déployé par les opérateurs Fournisseurs d'Accès Internet (FAI).

La fibre optique

La fibre optique est un fil de verre ou de plastique plus fin qu'un cheveu qui transporte de grandes quantités de données numériques très rapidement et sur de longues distances. Le réseau est déployé par les opérateurs fournisseurs d'accès. Découvrez dans cette Minute Promotelec les multiples usages possibles grâce à la fibre optique.

Le câble

En général, la fibre s’arrête au pied des bâtiments, le signal étant ensuite diffusé par du coaxial (en cuivre) hérité de l’ancien « câble » télévision. Voilà pourquoi l'on parle d'immeuble câblé.

Si câble et fibre sont deux technologies qui permettent d'avoir l'Internet Très Haut Débit la première est dite FTTH, autrement dit "Fiber To The Home" (fibre jusqu'au domicile) et la seconde, FTTLa, "Fiber To The Last amplifier" (fibre jusqu'au dernier amplificateur). C'est donc simplement la partie finale du réseau qui n'est pas la même.

Le satellite

Plusieurs opérateurs (Nordnet, Ozone, Sat2way, Vivéole…) proposent des offres de connexion à Internet par satellite.

Accessibles depuis l’ensemble du territoire, elles visent en réalité les habitants de zones non desservies par l’ADSL. Ces abonnements sont généralement assez chers et donnent un accès limité à Internet et aux messageries. Les appels depuis le téléphone fixe ainsi que la télé ne sont pas toujours inclus.

Enfin, des frais d’installation sont souvent facturés et l’installation d’une antenne parabolique sur le toit est nécessaire. Certaines collectivités locales prennent en charge une partie de la facture.

Ile Kerguelen, archipel de Crozet, Terre Adélie, autant de noms très évocateurs à tout marin amateur de sensations fortes. Les Terres Australes et Antarctiques Françaises (TAAF) sont gérées sous l'autorité d'un préfet basé sur l'île de La Réunion.

Certaines de ces îles, par exemple l'île Kerguelen sont habitées, essentiellement par des chercheurs, techniciens et un chef que l'on appelle le DisKer (voir le taafien, un jargon utilisé par le personnel travaillant dans les Terres australes et antarctiques françaises sur Wikipédia.

Ces chercheurs communiquent par satellite et disposent d'Internet.

Communication par satellite ne signifie pas forcément très haut débit. 6 Mb/s en réception et 1 Mb/s en émission, un volume de transfert de 4 Go par mois, voilà qui ferait pâlir n'importe quel adolescent à qui l'on proposerait ce genre de forfait. Et pourtant c'est à peu près le "régime" auquel sont soumis les visiteurs des Terres Australes et Antarctiques Françaises (TAAF).

La 4G et boucle locale radio

Certains opérateurs proposent des box Internet fonctionnant grâce au signal 4G. Le débit réel variant en fonction du nombre d’utilisateurs simultanés de la 4G dans le quartier, cette technologie est à réserver à ceux qui n’ont pas accès à l’ADSL et dont le logement est bien couvert en 4G par au moins un opérateur.

La boucle locale radio (ou Wimax) arrive par voie hertzienne, depuis une antenne émettrice qui peut être située à plusieurs kilomètres du logement. Il est ensuite distribué dans la maison en Wi-Fi. Pour en bénéficier, l’installation d’une petite antenne réceptrice est nécessaire. Il faut surtout que la zone soit couverte par un réseau Wimax (développé généralement à l’initiative des collectivités locales). Renseignez-vous auprès de votre mairie. Attention enfin, car le débit peut varier en fonction de la météo.

L'ARCEP (Autorité de régulation des communications électroniques et des postes) a été créée le 5 janvier 1997, sous le nom d’Autorité de régulation des télécoms (ART). C'est une autorité administrative indépendante qui est chargée de réguler les communications électroniques et les postes en France. Ouverture à la concurrence du secteur des télécommunications, rappels voire sanctions pour les obligations générales s'appliquant à tous les opérateurs, attribution des ressources en fréquences et en numérotation sont quelques-unes de ses principales missions.

L'ARCEP diffuse des bilans, analyses et cartes qui permettent de mieux comprendre l'actualité des technologies de l'Internet. Par exemple la carte de couverture des services mobiles.

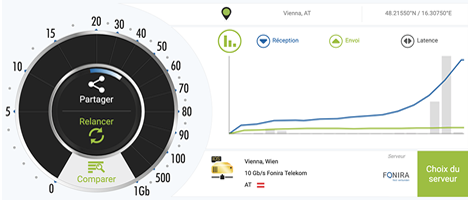

Tester sa connexion

De nombreux sites permettent de tester sa connexion Internet ou son éligibilité à la fibre par exemple.

La sécurité des réseaux

Filtrage

Dans tous les établissements scolaires, un filtrage de l'accès est mis en place. Il relève de la politique de sécurité de l'établissement et permet de bloquer selon une liste noire les sites considérés comme malveillants et/ou inutiles au contexte de travail de l'entreprise (pornographie, sites malveillants etc.).

Sur le

plan

décisionnel et juridique, le chef d'établissement est responsable et décideur

dans son

établissement et l'accès au réseau informatique se fait sous sa responsabilité.

Sur le

plan

décisionnel et juridique, le chef d'établissement est responsable et décideur

dans son

établissement et l'accès au réseau informatique se fait sous sa responsabilité.

Cet accès est également supervisé par les DSI (rectorat).

C'est le rôle du serveur AMON qui :

- protège le réseau interne des attaques externes

- protège la zone Personnels contre les attaques de la zone Elèves

- enregistre toutes les connexions (qui ? quand ? où ?)

- sert de proxy-cache ce qui permet d'accélérer les connexions internet

- filtre l'accès à Internet grâce à une liste noire nationale

- résout les adresses IP en nom de machines (serveur DNS)

- …

Voir par exemple la documentation de la DANE de Lyon

Télécharger

Télécharger

Ce filtrage peut se faire par compte, machine, groupe de machine, horaires etc.

Bref, il est possible de donner des droits de manière très fine.

Par exemple, un enseignant pourra accéder aux vidéos, mais pas un élève, le compte de l'enseignant peut accéder à des sites auxquels un autre compte n'aurait pas accès, les accès sont suspendus dans telle ou telle salle à des horaires précis.

Filtrage syntaxique

Un système de pondération par mot clef se base sur un fichier qui est mis à jour toutes les nuits à partir des données gracieusement gérées et mises à disposition par L'Université Toulouse 1 Capitole.

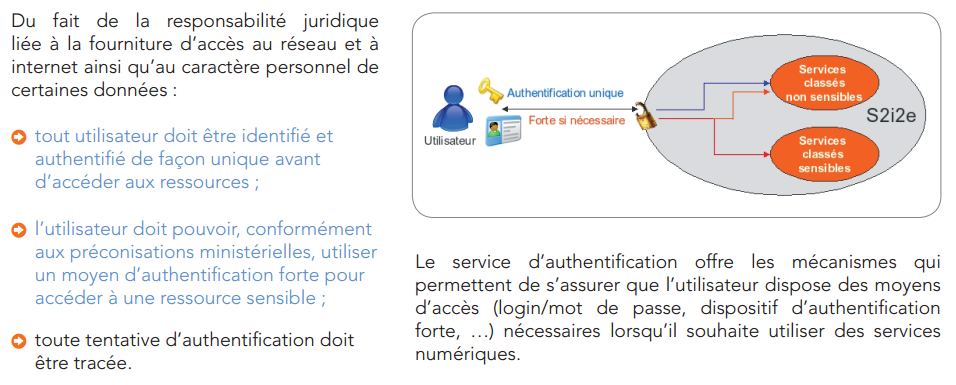

Authentification

La Direction du Numérique pour l'Éducation (DNE) publie le référentiel des Services Intranet / Internet d’Établissements scolaires et d’Écoles (S2i2e) qui devient le Cadre de Référence des services d’Infrastructures Numériques d’Établissements scolaires et d’écoles (CARINE v1), ainsi que du Cadre de référence pour l’Accès aux Ressources pédagogiques via un équipement Mobile (CARMO v2). Ces documents fournissent des orientations et des recommandations pour l'élaboration et la mise en œuvre des projets d’infrastructures numériques et d'équipements mobiles pour l'accès aux ressources pédagogiques numériques.

Chaque utilisateur doit être authentifié de manière unique, typiquement via un identifiant et un mot de passe. Un identifiant / mot de passe de type eleve / eleve est donc formellement proscrit.

Télécharger

Télécharger

CARMO (eduscol)

CARMO (eduscol)

Usurpation d'identité

La cassification

La cassification

On parle souvent de "cassification d'un service" pour signifier qu'il utilise le service CAS (Central Authentification Service) pour l'authentification de ses utilisateurs. Et lorsqu'un service est cassifié il permet le SSO (Single Sign-On), autrement dit un login commun à plusieurs applications, grâce auquel tout utilisateur accède à des services divers et variés après s'être authentifié une seule fois. Vous pouvez ainsi accéder directement à votre compte BCDI sans nouvelle authentification en vous étant authentifié au préalable dans l'ENT.

Si la notion d’identité civile est généralement assez claire, on fait ici référence aux attributs d’une personne tels qu’ils figurent dans son acte de naissance, ou simplement sur sa carte d’identité : nom, prénom(s), date et lieux de naissance mais aussi, le cas échéant, à son pseudonyme déclaré, celle d'identité numérique l'est beaucoup moins.

La question mérite d’autant plus d’être posée que cette notion n’existe pas sur un plan juridique.

Il n'en reste pas moins vrai que l'usurpation d'identité est pénalement répréhensible. Il est donc interdit, de se faire passer pour une autre personne… dans le but « de troubler sa tranquillité ou celle d'autrui », ou dans celui de commettre une infraction.

- L’article 226-4-1 du Code pénal spécifie en effet : « Le fait d’usurper l’identité d’un tiers ou de faire usage d’une ou plusieurs données de toute nature permettant de l’identifier en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération, est puni d’un an d’emprisonnement et de 15 000 € d’amende. Cette infraction est punie des mêmes peines lorsqu’elle est commise sur un réseau de communication au public en ligne. »

- L’article 434-23 du Code pénal sanctionne « le fait de prendre le nom d'un tiers, dans des circonstances qui ont déterminé ou auraient pu déterminer contre celui-ci des poursuites pénales ». Ce délit est puni de cinq ans d'emprisonnement et de 75 000 euros d'amende.

- L’article 323-1 du code pénal punit « le fait d'accéder ou de se maintenir, frauduleusement, dans tout ou partie d'un système de traitement automatisé de données » (jusqu’à 5 ans de prison et 150 000 euros d’amende).

Une fiche d'Eduscol sur le sujet : https://goo.gl/PNhzkd

Logs ou journaux de connexions

Le stockage, des logs des sites visités et des pages vues, permet à l'administrateur du réseau de redéfinir la politique de sécurité du réseau et/ou d'intervenir auprès d'un utilisateur qui visite fréquemment des sites malveillants…

Les événements tracés sont enregistrés dans des journaux (ou logs). Ils répondent à des exigences légales.

Les connexions et déconnexions sont enregistrées par authpf via syslog, fournissant ainsi à l'administrateur l'adresse IP de la machine utilisée, le login de l'utilisateur, l'heure de l'établissement de la session, l'heure à laquelle la session s'est terminée et sa durée.

Il est donc possible de remonter à tout moment à la source d'un message, d'une consultation ou d'une action.

Les logs de connexion ne doivent pas être conservés plus de 6 mois ( CNIL ).

Les Equipements Individuel Mobiles (EIM)

Le référentiel

Wi-Fi

apporte aux différents acteurs du numérique éducatif les éléments à prendre en compte lors

de la

mise en place du Wi-Fi en établissement et école, afin de les aider à obtenir une

infrastructure

fiable et adaptée aux usages.

Le référentiel

Wi-Fi

apporte aux différents acteurs du numérique éducatif les éléments à prendre en compte lors

de la

mise en place du Wi-Fi en établissement et école, afin de les aider à obtenir une

infrastructure

fiable et adaptée aux usages.

Il est constitué de trois documents :

Usages et cadre

juridique qui s'adresse à l'ensemble des acteurs

Usages et cadre

juridique qui s'adresse à l'ensemble des acteurs

Cadre technique

qui s'adresse davantage aux personnes responsables de la

mise en œuvre et de la sécurité

Cadre technique

qui s'adresse davantage aux personnes responsables de la

mise en œuvre et de la sécurité

Radiofréquences et

santé qui fait le point des

connaissances scientifiques

sur le sujet.

Radiofréquences et

santé qui fait le point des

connaissances scientifiques

sur le sujet.

CE QU’IL FAUT RETENIR

- Les bornes Wi-Fi peuvent être installées dans les écoles et les EPLE.

- Les terminaux (PC, tablettes) et points d’accès Wi-Fi nouvellement installés dans les classes des écoles primaires doivent être pourvus d’un mécanisme simple permettant de désactiver l’accès sans fil lorsque les activités pédagogiques ne le nécessitent plus.

- Le conseil d’école est préalablement informé des projets d’installation de solutions de réseau sans fil (l’information ne donne pas lieu à un vote).

Enseigner avec les EIM

Le terme "équipement individuel mobile" désigne le plus souvent les tablettes, les téléphones portables et les liseuses.

Ces équipements sont :

- individuels car ils permettent l’accès d’un seul utilisateur, élève ou enseignant, aux ressources pédagogiques ;

- mobiles car ils sont utilisés dans les situations d’usages pédagogiques nomades dans la classe et hors la classe.

Le BYOD

BYOD (ou BYOT) est l’acronyme de l’expression anglophone « Bring your own device/technology ». Plusieurs traductions francophones ont été proposées, telles que : AVAN (« Apportez votre appareil numérique »), PAP (« Prenez vos appareils personnels ») ou AVEC (« Apportez votre équipement personnel de communication »), retenue par la Commission générale de terminologie et de néologie française.

Ce phénomène est apparu aux États-Unis au tournant des années 2000. Il est contemporain de la

multiplication des équipements personnels et mobiles, de la diffusion des pratiques

connectées dans

les divers contextes sociaux (personnels, famille, école, travail…).

Concrètement, il s’agit pour l’individu de recourir à ses équipements

propres, en

contexte professionnel ou scolaire, afin de poursuivre des objectifs professionnels ou

scolaires

(Alberta Éducation, 2012). Le BYOD concerne particulièrement le milieu professionnel et les

entreprises, mais il se conçoit aussi en termes d’éducation. Il s’agit alors

d’utiliser en situation et à des fins pédagogiques, en classe et/ou en dehors, les

outils

nomades personnels des élèves ou des étudiants comme de leurs enseignants, généralement les

téléphones, mais aussi, par exemple, les tablettes ou liseuses, baladeurs, etc.

source : http://www.cndp.fr/agence-usages-tice/

Guide de sécurité CNIL

La CNIL a édité un guide de sécurité très complet sous forme de fiches.

Pour aller plus loin !

Interstices

Le site interstices propose de

découvrir les

notions fondamentales de la science informatique sous la forme d'un abécédaire.

Chaque lettre illustrée renvoie à un mot choisi pour évoquer une facette de

l'informatique et

des mathématiques appliquées. Un court texte présente chaque notion au travers d'un exemple,

la

situe dans son contexte d'utilisation et évoque la recherche dans ce domaine. Pour aller

plus loin

sur chaque sujet, des liens vous sont proposés.

Internet

Internet CDI

CDI Géolocalisation

Géolocalisation Digitaliser

Digitaliser

Se

protéger

Se

protéger