EMI | Se protéger

Si

publier ses textes, sa photo, sa vie privée est très facile, faire retirer ces mêmes

informations vous concernant relève du parcours du combattant.

Si

publier ses textes, sa photo, sa vie privée est très facile, faire retirer ces mêmes

informations vous concernant relève du parcours du combattant.

La meilleure façon de retirer des informations est encore de ne pas les mettre sur le WEB, même si c'est dans un cadre qui semble privé. Les amis de vos amis sont souvent vos pires ennemis…

Se protéger, c'est donc d'bord limiter les traces laissées derrières vous, même à votre insu, et de les effacer autant que possible.

Quels sont les enjeux de la sécurité numérique ? Sommes-nous dans une sorte de Far West ? Comment se défendre ?

Dans ce module

Voir aussi

Le droit à l’oubli

L'oubli, un droit ?

On peut parler d’un droit à l’oubli numérique ou encore du droit d’effacer ses traces sur internet. Ce droit à l’oubli, c’est le droit de changer, d’évoluer, de se contredire. Avant toute chose, il faut être conscient que la meilleure façon de se protéger est de faire attention à ce que l’on publie.

Il n'y a désormais une législation du droit à l'oubli avec le RGPD.

Toute information sur une personne physique identifiée ou identifiable directement ou indirectement. Par exemple, nom, photo, empreinte, numéro de téléphone, numéro de sécurité sociale…

Dans ce cadre, vous pouvez demander la suppression d'une photo sur un site internet. C'est ce qu'on appelle le droit à l'effacement ou droit à l'oubli.

Mais le droit à l'oubli ne doit pas mener à l'oubli du droit. Tout ne peut pas se dire ou se publier pour ensuite revenir en arrière et tout faire enlever.

Qu'est-ce que l'oubli numérique ?

C’est quoi le droit à l'oubli numérique ?

Les clés des médias. Léonard veut s'inscrire à l'association "Papipaperdu" qui offre de la compagnie aux personnes âgées. Les responsables de l'association font une rapide recherche sur Google. Ils retombent sur une vieille histoire : Léonard avait volé des gâteaux au supermarché il y a deux ans. Une bêtise d'un jour. Il avait été puni. Mais deux ans plus tard c'est comme s'il l'était à nouveau.

Dossier pédagogique : medias2ftv.akamaized.net/

Pourquoi oublier ?

Nietzsche pose, contre Platon et la théorie de la réminiscence, que l’oubli a une positivité, qu’il est même une condition sine qua non du bonheur : oublier, c’est se libérer du passé, donc pouvoir agir. Une conscience nostalgique, grosse du passé est renvoyée selon Nietzsche à la paralysie.

« Tout acte exige l’oubli » Friedrich Nietzsche

L'hypermnésie

L'hypermnésie

L'hypermnésie est un phénomène très rare de mémoire totale. Mais une mémoire exceptionnelle peut aussi relever de la pathologie. Les hypermnésiques se souviennent de tout, tout le temps. Un trouble rare qui interroge les scientifiques. Un tel cas d’hypermnésie demeure exceptionnel. Deux cas ont été recensés dans le monde.

Souvenir et oubli

Avec leurs travaux sur la mémoire, Elisabeth Loftus et Katherine Ketcham ont montré qu'elles est

malléable, perméable, et contrairement aux idées reçues, n’est pas comparable à un disque dur fiable

stocké dans une partie du cerveau. Elle est en réalité « fluide et vaporeuse comme les

nuages ».

Loftus dit avoir facilement « implanté » de « faux souvenirs » dans la mémoire

de participants, « leur faisant croire à l’existence de personnages qui n’ont jamais existé ou

à des évènements qui ne se sont jamais produits ».

Sceptique, Loftus reproche à la théorie en vogue du « refoulement » sa nature fantaisiste. Cette lecture psychanalytique des rêves de patients a généré des milliers de « faux souvenirs » de violences, incestes et viols, qui firent sombrer des familles entières. Loftus rappelle que le contexte hypnotique accroît particulièrement le risque de pseudo-souvenirs, augmentant la foi en des évènements rappelés, indépendamment de leur véracité. Un constat appuyé par l’American Medical Association, en 1985.

Faux souvenirs

Votre cerveau, votre mémoire et vos souvenirs sont-ils aussi fiables que vous pourriez le penser ? Restez curieux, et prenez le temps d'e-penser.

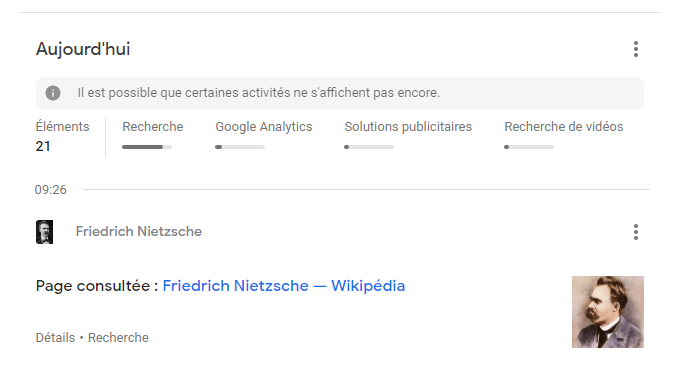

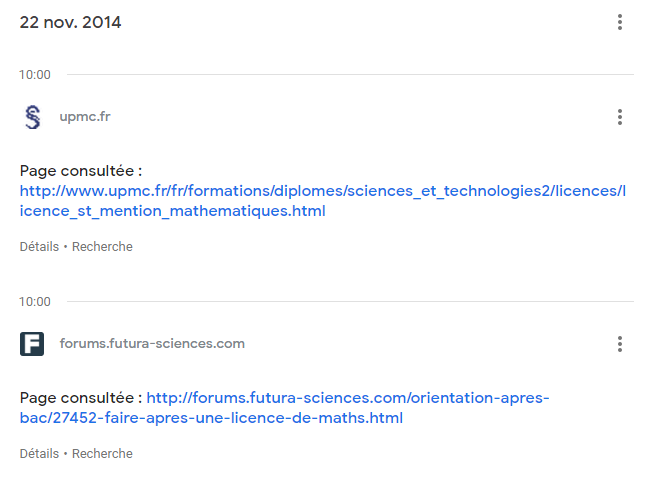

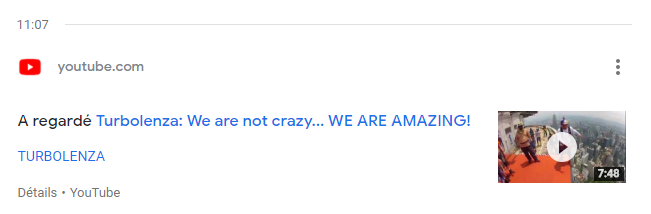

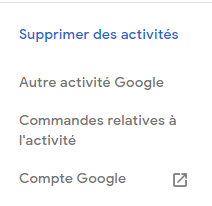

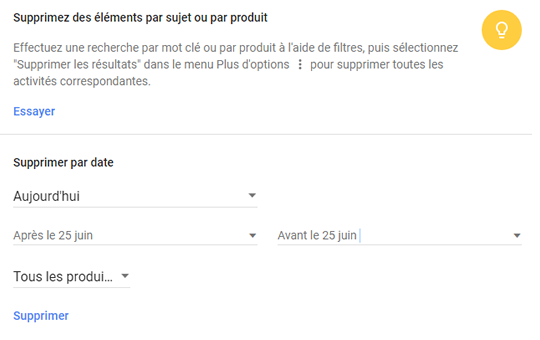

Exemple de traces : l'historique de recherche

Comment récupérer l'historique de ses recherches Google ? La page https://history.google.com/history/ vous donne par exemple accès à toutes vos activités.

Vous pouvez filtrer l'affichage par date…

Historique

Mine de rien, si vous n'avez pas déconnecté ces services, Google sait tout de vos…

Extrait du film Nothing To Hide - Géolocalisation et Métadonnées -

C'est l'histoire de MisterX, acteur et clubber Berlinois, qui n'a rien à cacher... enfin, c'est

ce qu'il dit...

Il s'agit d'extraits du film documentaire Nothing to Hide qui permettent de mettre en évidence

le problème du partage des métadonnées et de la géolocalisation sur nos smartphones.

Droit au déférencement

Le droit au déréférencement permet à toute personne de solliciter la suppression de certains résultats associés au nom et prénom de celle-ci auprès d’un moteur de recherche.

Pour faire supprimer d’un moteur de recherche une page comportant des informations vous concernant, vous disposez de deux solutions différentes, depuis l’arrêt de la Cour de Justice de l’Union européenne (CJUE) du 13 mai 2014 :

- Vous pouvez demander la suppression de ces informations au site d’origine

- Vous pouvez demander à ce que ces informations ne soient plus référencées par les moteurs de recherche

Ces deux démarches sont indépendantes l’une de l’autre. Nous vous invitons à privilégier la première, ou à les effectuer en parallèle.

Les principaux moteurs de

recherche mettent

à

disposition un formulaire de demande de suppression de résultat(s) de recherche. Pour

exercer vos

droits

auprès des autres moteurs de recherche, la demande doit être adressée par écrit.

Les principaux moteurs de

recherche mettent

à

disposition un formulaire de demande de suppression de résultat(s) de recherche. Pour

exercer vos

droits

auprès des autres moteurs de recherche, la demande doit être adressée par écrit.

Supprimer une page ou un site

Le site iprotego,

un site de gestion de l'e-réputation montre comment supprimer des pages ou les photos

qui vous

appartiennent et notamment l’interface de suppression de résultats dans

l’index de

google,

mais aussi comment tenter de supprimer une page sur laquelle vous n'avez aucune

autorité.

Le site iprotego,

un site de gestion de l'e-réputation montre comment supprimer des pages ou les photos

qui vous

appartiennent et notamment l’interface de suppression de résultats dans

l’index de

google,

mais aussi comment tenter de supprimer une page sur laquelle vous n'avez aucune

autorité.

Attention ! Ce type de prestation à un coût qui peut même être élevé. Par ailleurs, ce n'est que le lien qui est supprimé, pas le fichier…

Droit à l'effacement

C’est la possibilité, sous certaines conditions, de demander l’effacement (et non le simple déférencement) de ses données personnelles.

La demande doit être faite auprès du responsable du traitement, l’organisation qui traite ses données. Une fois saisi, le responsable du traitement doit traiter la demande dans les meilleurs délais. Si la personne concernée ne reçoit pas de nouvelles ou si elle essuie un refus, elle peut saisir la CNIL.

LA MINUTE RGPD | Le Droit à l'effacement (Episode 3)

Le droit à l’effacement aussi appelé droit à l’oubli, permet à une personne de demander à un organisme l'effacement des données à caractère personnel qu’il détient sur elle.

Les motifs pour lesquels ce droit peut être exercé sont prévus à l’article 17 du RGPD. Il peut s’agir par exemple des cas où :

L'essentiel en UNE page

Cette fiche, proposée en 3 formats, open document texte, PDF, image (jpg) regroupe l'essentiel des informations, numéros gratuits, sites de signalement.

Version

PDF

Version

PDF

Version

odt

Version

odt

Quand votre accord est-il nécessaire ?

L'autorisation des parents (ou du responsable légal (père, mère ou tuteur) doit obligatoirement être obtenue par écrit.

Il n'y a pas d'exception, y compris pour le journal et l'intranet d'une école.

Pour un groupe d'enfants, l'autorisation écrite des parents de chaque enfant est obligatoire.

Par ailleurs, la diffusion de l'image d'un enfant de moins de 16 ans dont l'activité relève d'une relation de travail est réglementée (enfant influenceur).

Il est nécessaire d'avoir votre accord écrit pour utiliser une image où vous êtes reconnaissable

(diffusion, publication, reproduction ou commercialisation).

L'image peut être une photo ou une vidéo.

Dans le cas d'une image prise dans un lieu privé, votre autorisation est nécessaire si vous êtes reconnaissable : vacances, événement familial, manifestation sportive, culturelle…

Dans le cas d'une image prise dans un lieu public, votre autorisation est nécessaire si vous êtes isolé et reconnaissable.

En pratique, le photographe/vidéaste doit obtenir votre accord écrit avant de diffuser votre

image.

Il ne peut pas se contenter de votre consentement à être photographié ou filmé.

Votre accord doit être précis : sur quel support est diffusé l'image ? Dans quel

objectif ? Pour quelle durée ?

Votre accord est également nécessaire si votre image est réutilisée dans un but différent de la 1ère diffusion.

Toutefois le droit à l'image est limité par le droit à l'information, le droit à liberté d'expression et la liberté artistique et culturelle.

Ainsi, votre accord n'est pas nécessaire pour diffuser certaines images à condition que votre dignité soit respectée et votre image ne soit pas utilisée dans un but commercial.

Par exemple :

- Image d'un groupe ou d'une scène de rue dans un lieu public si aucune personne n'est individualisée et dans la limite du droit à l'information.

- Image d'un événement d'actualité ou d'une manifestation publique dans la limite du droit à l'information et à la création artistique.

- Image d'une personnalité publique dans l'exercice de ses fonctions si le but de l'image est d'informer (un élu par exemple).

- Image illustrant un sujet historique.

Le proche d'une personne décédée peut contester la reproduction de son image si cette image lui cause un préjudice. Par exemple, atteinte à la mémoire du défunt.

Bonnes pratiques

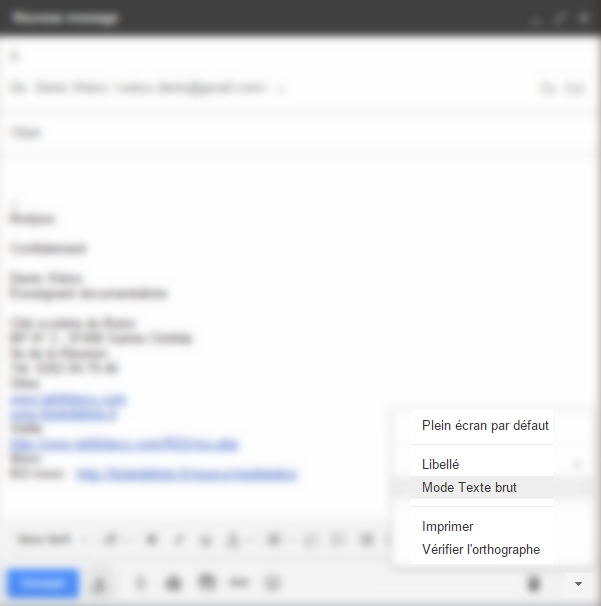

Le mail

Si de nombreux outils, des configurations logicielles modifiées existent ce sont d'abord les pratiques vigilantes qui permettent de mieux se protéger.

L'ennemi

numéro 1 est souvent le mail et ses pièces jointes,

les clés USB, et les (faux) sites de téléchargement sont aussi sources possibles

d'ennuis.

L'ennemi

numéro 1 est souvent le mail et ses pièces jointes,

les clés USB, et les (faux) sites de téléchargement sont aussi sources possibles

d'ennuis.

Et cela peut aller jusqu'au cryptage de votre disque dur avec demande de rançon

pour de

débloquer…

Une bonne protection du mail consiste à n'envoyer et n'accepter que les mails qu'au format texte et non html.

Les emails sont envoyés au format MIME multipart qui va contenir aussi bien la version HTML, qu'une version en texte. Cela permet de ne pas lire la version HTML et donc, de ne prendre aucun des risques potentiels apportés liés au code caché.

Pour cela, sur GMAIL par exemple, cliquez sur la petite flèche en bas à droite de la poubelle et cochez, “Mode Texte brut”.

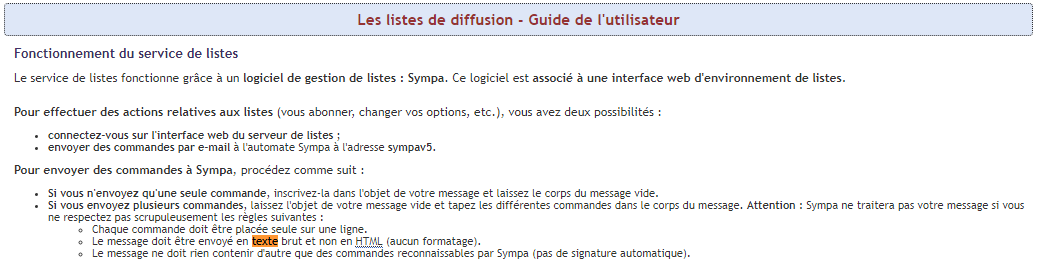

Dans certains cas ce format est même obligatoire. Par exemple les listes de diffusion du cru.

Le signalement, la plainte

Ne jamais céder

C'est la première règle à observer si vous êtes victime par exemple d'un maître chanteur

qui menace

de

publier des données (photos, paroles, informations…) sur vous.

Payer n'empêcherait en rien la publication. Commencez par désactiver votre compte

par exemple

sur

Facebook, et surveillez les sites potentiels de publication pour faire retirer

immédiatement, par

exemple une vidéo sur YouTube.

Pour cela, figez la vidéo avec la touche pause, cliquez sur le drapeau situé sous la vidéo et cochez la case "Contenu à caractère sexuel". Dans la case commentaire précisez que la vidéo a été mise en ligne par un escroc pour une tentative de chantage. Précisez que vous avez porté plainte. La vidéo devrait être rapidement supprimée.

Signaler

Vous

pouvez

transmettre des signalements de contenus ou de comportements illicites auxquels

vous vous

seriez

retrouvés confrontés au cours de votre utilisation d'Internet au ministère de

l'Intérieur.

Vous

pouvez

transmettre des signalements de contenus ou de comportements illicites auxquels

vous vous

seriez

retrouvés confrontés au cours de votre utilisation d'Internet au ministère de

l'Intérieur.

Vous trouverez également sur ce site des pages d'information, ainsi que des conseils de spécialistes pour mieux vous protéger et protéger vos proches dans leur utilisation de l'Internet.

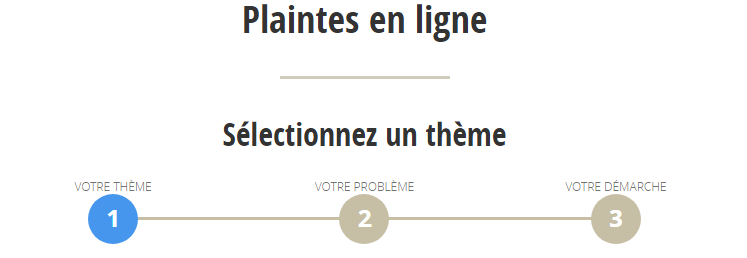

Porter plainte en ligne

Si votre droit d’accès à vos données personnelles, par exemple celui de ne pas recevoir de la publicité, n’est pas respecté, vous pouvez désormais, grâce à la CNIL porte plainte directement en ligne.

Dix règles de base de la sécurité sur l’Internet

Utiliser des mots de passe de qualité. Le dictionnaire définit un mot de passe « comme une formule convenue destinée à se faire reconnaître comme ami, à se faire ouvrir un passage gardé ». Le mot de passe informatique permet d’accéder à l’ordinateur et aux données qu’il contient. Il est donc essentiel de savoir choisir des mots de passe de qualité, c’est-à-dire difficile à retrouver à l’aide d’outils automatisés, et difficile à deviner par une tierce personne.

Avoir un système d’exploitation et des logiciels à jour : navigateur, antivirus, bureautique, pare-feu personnel, etc. La plupart des attaques tentent d’utiliser les failles d’un ordinateur (failles du système d’exploitation ou des logiciels). En général, les agresseurs recherchent les ordinateurs dont les logiciels n’ont pas été mis à jour afin d’utiliser la faille non corrigée et ainsi parviennent à s’y introduire. C’est pourquoi il est fondamental de mettre à jour tous ses logiciels afin de corriger ces failles.

Effectuer des sauvegardes régulières. Un des premiers principes de défense est de conserver une copie de ses données afin de pouvoir réagir à une attaque ou un dysfonctionnement. La sauvegarde de ses données est une condition de la continuité de votre activité.

Désactiver par défaut les composants ActiveX et JavaScript. Les composants ActiveX ou JavaScript permettent des fonctionnalités intéressantes, mais ils présentent aussi des risques de sécurité pouvant aller jusqu’à la prise de contrôle par un intrus d’une machine vulnérable. En dépit de la gêne que cela peut occasionner, il est conseillé de désactiver leur interprétation par défaut et de choisir de ne les activer que lorsque cela est nécessaire et si l’on estime être sur un site de confiance.

Ne pas cliquer trop vite sur des liens. Une des attaques classiques visant à tromper l’internaute pour lui voler des informations personnelles, consiste à l’inciter à cliquer sur un lien placé dans un message. Ce lien peut être trompeur et malveillant. Plutôt que de cliquer sur celui-ci, il vaut mieux saisir soi-même l’adresse du site dans la barre d’adresse du navigateur. De nombreux problèmes seront ainsi évités.

Ne jamais utiliser un compte administrateur pour naviguer. L’utilisateur d’un ordinateur dispose de privilèges ou de droits sur celui-ci. Ces droits permettent ou non de conduire certaines actions et d’accéder à certains fichiers d’un ordinateur. On distingue généralement les droits dits d’administrateur et les droits dits de simple utilisateur. Dans la majorité des cas, les droits d’un simple utilisateur sont suffisants pour envoyer des messages ou surfer sur l’Internet. En limitant les droits d’un utilisateur, on limite aussi les risques d’infection ou de compromission de l’ordinateur.

Contrôler la diffusion d’informations personnelles. L’Internet n’est pas le lieu de l’anonymat et les informations que l’on y laisse échappent instantanément ! Dans ce contexte, une bonne pratique consiste à ne jamais laisser de données personnelles dans des forums, à ne jamais saisir de coordonnées personnelles et sensibles (comme des coordonnées bancaires) sur des sites qui n’offrent pas toutes les garanties requises. Dans le doute, mieux vaut s’abstenir…

Ne jamais relayer des canulars. Ne jamais relayer des messages de type chaînes de lettres, porte-bonheur ou pyramides financières, appel à solidarité, alertes virales, etc. Quel que soit l’expéditeur, rediffuser ces messages risque d’induire des confusions et de saturer les réseaux.

Soyez prudent : l’Internet est une rue peuplée d’inconnus ! Il faut rester vigilant ! Si par exemple un correspondant bien connu et avec qui l’on échange régulièrement du courrier en français, fait parvenir un message avec un titre en anglais (ou toute autre langue) il convient de ne pas l’ouvrir. En cas de doute, il est toujours possible de confirmer le message en téléphonant. D’une façon générale, il ne faut pas faire confiance machinalement au nom de l’expéditeur qui apparaît dans le message et ne jamais répondre à un inconnu sans un minimum de précaution.

Soyez vigilant avant d’ouvrir des pièces jointes à un courriel : elles colportent souvent des codes malveillants. Une des méthodes les plus efficaces pour diffuser des codes malveillants est d’utiliser des fichiers joints aux courriels. Pour se protéger, ne jamais ouvrir les pièces jointes dont les extensions sont les suivantes : .pif (comme une pièce jointe appelée photos.pif) ; .com ; .bat ; .exe ; .vbs ; .lnk. À l’inverse, quand vous envoyez des fichiers en pièces jointes à des courriels privilégiez l’envoi de pièces jointes au format le plus « inerte » possible, comme RTF ou PDF par exemple. Cela limite les risques de fuites d’informations.

Guides

Le guide d’autodéfense numérique

En deux tomes, mis à jour (5ème édition pour

le tome 1), des éléments de compréhension de l’outil informatique et de ses failles, des

éléments de

réflexion permettant d’élaborer et de mettre en place des « politiques de

sécurité » et

des

outils permettant à quiconque d’apprendre et de répandre des pratiques de protection

appropriées à

chaque situation.

En deux tomes, mis à jour (5ème édition pour

le tome 1), des éléments de compréhension de l’outil informatique et de ses failles, des

éléments de

réflexion permettant d’élaborer et de mettre en place des « politiques de

sécurité » et

des

outils permettant à quiconque d’apprendre et de répandre des pratiques de protection

appropriées à

chaque situation.

Bref, tout ce qu'il faut pour démystifier, comprendre et mettre en place un véritable plan de sécurité. Plutôt niveau lycée, pour amateur de technologie.

Télécharger Tome 1

Télécharger Tome 1

Télécharger Tome

2

Télécharger Tome

2

Guide de l'identité numérique

Ce guide de l'identité numérique permet de faire un point complet sur son identité numérique : définition, importance de l'identité, nettoyer ses traces, recrutement…

Ces différentes vidéos, très courtes, expliquent comment mieux se protéger. Navigation privée, logiciels de blocage.

- Limiter ses traces sur Internet (9 mn 57 s) : « Conseils pour limiter vos traces lors de votre navigation et surfer de manière plus anonyme »

- Effacer les traces de sa navigation (3 mn 10 s)

- La navigation privée (1 mn 35 s)

- Les moteurs de recherche anonymes (1 mn 42 s)

- Installer un logiciel de blocage (3 mn 39 s)

- Effacer les traces de sa navigation (3 mn 10 s)

- Comment surfer en sécurité : attention aux mots de passe sur Internet (1 mn 35 s)

- Comment surfer en sécurité (tutoriel complet) (4 mn 42 s)

Guides d'accompagnement

Depuis la rentrée 2019, une convention Éducation nationale-Justice-Intérieur-Agriculture et Alimentation est établie pour préciser les rôles et responsabilités de chacun, assurer un signalement et un traitement rapides des infractions les plus graves, mieux articuler les sanctions judiciaires et éducatives

- Un accompagnement personnalisé des professeurs et encadrants victimes de violences est mis en place

- les directeurs d'école et les chefs d'établissement ont désormais pour interlocuteur un référent violence en milieu scolaire, nommé auprès de l'IA-Dasen, dans chaque département

- les Quartiers de reconquête républicaine (QRR) font l'objet d'actions de sécurisation aux abords des établissements concernés (patrouilles, actions de prévention ciblées, etc.)

Trois guides d'accompagnement

Ressources

N0thing2Hide

N0thing2Hide est une structure associative dont l’objectif est de mettre la technologie au service de la protection et de la diffusion de l’information. Découvrez le Guide de Protection Numérique.

Elle propose un Guide de Protection Numérique.

Télécharger

Télécharger

France télévision propose de courtes vidéos

Aides et outils

Protéger Facebook

Les amis de vos amis ne sont pas toujours vos amis. Et vos amis, les connaissez-vous vraiment ?

Dans tous les cas, il s'agit d'abord de maîtriser ce que vous voulez montrer de vous.

Comment créer un Facebook vraiment privé ? Si vous souhaitez créer un Facebook uniquement pour vos vrais amis, suivez ce guide…

Se prémunir contre les "Rogues"

RogueKiller est un outil d'analyse et de suppression de logiciels malicieux, les "rogues", qui sont capables de désactiver les antivirus les plus complets. Cette application propose de lancer une recherche dans les processus et indique tout élément suspect, offrant ensuite la possibilité de les supprimer rapidement et de nettoyer la base de registre. Le principal atout de RogueKiller réside dans sa rapidité d’exécution et sa simplicité d'utilisation.

WOT, Ghostery

Ghostery

Ghostery voit ce qui ne se voit pas sur le Web. Il détecte les mouchards, les bogues Web, les pixels et les balises placés sur les pages Web par Facebook, Google et plus de 500 autres réseaux publicitaires, fournisseurs de données sur le comportement et éditeurs Web, toutes ces sociétés étant intéressées par votre activité.

Installer le plugin

![]() addons.mozilla.org/fr/firefox/addon/ghostery/

addons.mozilla.org/fr/firefox/addon/ghostery/

WOT

WOT est un service de réputation et d’évaluation de site Internet qui vous aide à faire confiance ou pas à un site en toute connaissance de cause lorsque vous effectuez des recherches, des achats ou que vous naviguez en ligne.

Installer le plugin

Masquer son IP

De nombreux sites vous proposent de protéger votre identité en ligne en dissimulant votre adresse IP des sites internet, dans les courriels, pour les jeux, et plus encore.

C'est une protection de premier niveau, assez légère (votre FAI connaît toujours votre adresse IP), mais souvent suffisante pour les sites trop commercialement agressifs.

A

savoir !

A

savoir !

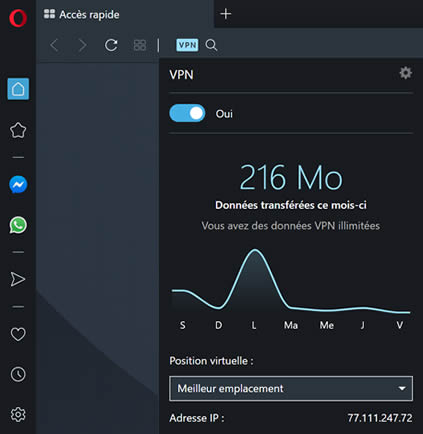

Le navigateur Opera propose

désormais de faire transiter l'ensemble du trafic par un VPN gratuit et illimité,

pour sécuriser

ses

connexions ou contourner des blocages géographiques. Le service est fourni par la

société

SurfEasy,

une filiale d’Opera basée au Canada.

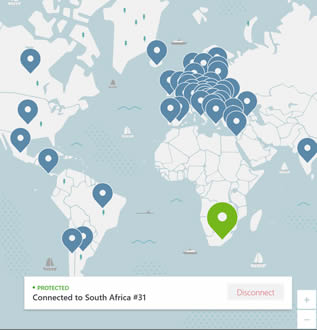

Les VPN

Le VPN, un réseau privé virtuel – est la façon d'utiliser l'Internet public comme un réseau privé sécurisé. Un VPN chiffre vos données et les transfère par l'intermédiaire des serveurs distants, en gardant votre activité, votre identité et votre emplacement privés.

Qu'est ce ? A quoi ça sert ?

Un

VPN

(Virtual Private Network) est un tunnel sécurisé entre votre appareil et Internet.

L'adresse IP est

masquée et peut même être géolocalisée dans un autre pays. Les échanges sont chiffrés.

Un

VPN

(Virtual Private Network) est un tunnel sécurisé entre votre appareil et Internet.

L'adresse IP est

masquée et peut même être géolocalisée dans un autre pays. Les échanges sont chiffrés.

Les VPN les plus élaborés, généralement payants, proposent d'autres fonctionnalités :

- Choix du pays virtuel souvent parmi plus d'une centaine

- Chiffrement type AES-256, SHA512, clé RSA 4096 bit

- Filtrage des IP

- Blocage de pub à la racine

- Redirection de port

- Modification de fuseau horaire

Les entreprises, dans le cadre par exemple du télé-travail, proposent des VPN pour chiffrer de bout en bout la connexion. Pour l’extérieur, l'ordinateur distant est considéré comme étant sur le réseau local du VPN. Si votre travail comporte des éléments de nature sensible, il est indispensable d'activer votre VPN pendant que vous travaillez.

Quelles solutions ?

Il

existe de nombreux protocoles VPN, quelquefois directement implémentés dans les systèmes

d'exploitation

(par exemple Secure

Socket

Tunneling Protocol sous Windows), certains opensource, gratuits ou payants.

Il

existe de nombreux protocoles VPN, quelquefois directement implémentés dans les systèmes

d'exploitation

(par exemple Secure

Socket

Tunneling Protocol sous Windows), certains opensource, gratuits ou payants.

Sur les réseaux Wi-Fi publics dans les aéroports, les cafés et les lieux d'événements le VPN va limiter les risques en empêchant d'autres utilisateurs partageant le réseau de surveiller vos activités.

Mais si vous avez un réel besoin de sécuriser votre connexion, le passage par une

solution payant

sera

sans doute à recommander. Vous pouvez par exemple tester pour vous faire une idée

https://openvpn.net/,

ou

https://fra.windscribe.com/

avec R.O.B.E.R.T., une fonction qui bloque automatiquement les logiciels

malveillants pour tous

les

comptes et limite ainsi les "annonces + suiveurs", les réseaux pornographiques, les jeux

d'argent…

Les Crypto-Parties

Les

CryptoParty ou Café vie privée sont un mouvement mondial pour partager des

connaissances et des outils sur la protection de la vie privée. Ils s'adressent à tous

ceux qui se

soucient de leur vie privée, qui veulent apprendre, discuter ou même développer de

nouvelles idées

sur

la sécurité et la confidentialité. Les ateliers sont gratuits et ouverts à tous, mais

sont

principalement destinés aux personnes sans compétences techniques solides.

Les

CryptoParty ou Café vie privée sont un mouvement mondial pour partager des

connaissances et des outils sur la protection de la vie privée. Ils s'adressent à tous

ceux qui se

soucient de leur vie privée, qui veulent apprendre, discuter ou même développer de

nouvelles idées

sur

la sécurité et la confidentialité. Les ateliers sont gratuits et ouverts à tous, mais

sont

principalement destinés aux personnes sans compétences techniques solides.

Dans une ambiance détendue voire festive, les participants des Crypto-Parties échangent trucs et astuces pour mieux assurer la confidentialité de leurs pratiques. Des soirées aux allures de réunions Tupperware, avec échange de bons tuyaux, de logiciels de chiffrement, de conseils.

Chaque atelier s’articule autour d’une problématique, d'un logiciel ou d'une technologie donnée.

Quelques exemples

- Les trackers sur Internet

- La gestion de ses mots de passe

- Le chiffrement de son trafic avec un VPN (réseau privé virtuel) : présentation d'un VPN, de son intérêt, et comment le configurer

- Le surf anonyme avec Tor

- Le chiffrage des fichiers et des disques durs avec VeraCrypt

- OTR : la messagerie instantanée “off the record”

- Tails (système d'exploitation sûr et anonyme)

- …

Chiffrement

Chiffrement Vos

traces

Vos

traces Module

RGPD

Module

RGPD

Voir

exercice sur les mails

Voir

exercice sur les mails