EMI | Le darknet

Le

Darknet a mauvaise

réputation. Lieu

de tous les vices et trafics pour certains, il est aussi le dernier endroit où l'on

peut

échapper à l'œil de Big brother ou des états espions.

Le

Darknet a mauvaise

réputation. Lieu

de tous les vices et trafics pour certains, il est aussi le dernier endroit où l'on

peut

échapper à l'œil de Big brother ou des états espions.

Non seulement il est un médium privilégié pour la défense des droits de l’homme, qui protège notamment dissidents et journalistes, mais il favorise la création, la culture, la sociabilité et le partage. Et si l'on y trouve aussi de la drogue et des armes, c'est qu'il n'est que le reflet de ce que l'on trouve dans la vraie vie.

Voir aussi

Voir aussi

Qu'est-ce que le Darknet ?

Les darknets

Le Point Sécu est une chaine YouTube ayant pour but de sensibiliser le grand public aux problématiques de sécurité informatique. Dans cet épisode il est question des Darknet mais aussi du fonctionnement d'Internet ainsi que de TOR.

France Télévision éducation propose une série de courtes vidéos sur Internet.

Vidéos Internet

Vidéos Internet

Un Web non indexé

Le Web de tous les jours représente 10 % des données disponibles.

Autrement dit,

plus

de 90

% du Web est caché.

Une partie de ces données cachées l'est tout simplement parce que d’Internet c'est que bien qu'accessible en ligne, elles sont non indexée par les moteurs de recherche classiques.

Rien de plus simple. Il suffit pour cela de mettre à la racine de son site (par exemple via FTPdef.), un petit fichier à destination des robots d'indexation.

En effet, les robots d'indexation ou crawlers wiki, qui parcourent le web et alimentent les moteurs de recherche en mots, pages, sites… cherchent les mises à jour etc. tiennent comptent des instructions données dans ce fichier.

Attention !

Attention !

Pour qu'un fichier en ligne soit sécurusé il faut adjoindre bien plus d'éléments que la simple demande de non indexation.

Le deep Web c'est d'abord le Net qui n'est pas indexé par les moteurs de recherche, et on ne peut donc pas trouver les pages Web via DuckDuckGo, Qwant, Google et consort…

Le processus d'indexation

- Le robot d’indexation (Heritrix, LeMoteur, HTTrack, GoogleBot, ou feu Scooter…) explore de manière automatique toutes les ressources du web en suivant tous les liens, ce qui lui permet de collecter les pages, les images, les vidéos ainsi que les documents

- Les pages à télécharger sont sélectionnées, éventuellement mises à jour plus ou moins régulièrement

- L'index des pages, mots, liens, fichiers (types : pdf, html etc.) est réalisé. C'est sur cet index que se font les recherches.

A l'image de l'index d'un livre, la base de données va non seulement contenir la liste de tous les mots, mais aussi tenter de les caractériser (forme, synonyme, occurrence, importance etc. ) et de les classer, ranger, référencer…

Pour interdire totalement l'indexation d'un site, 2 lignes suffisent :

User-agent: *

Disallow: /Pour interdire l'indexation d'un répertoire :

User-agent: *

Disallow: /Mon-repertoire-interdit/Inversement, si vous n'interdisez pas le parcours de l'arborescence de votre site, les robots peuvent l'indexer comme bon leur semble et, par défaut, la page https:votresite.fr/secret.html est affichée si elle existe.

Le Deep Web

Le Deep Web représente tous les sites qui ne sont pas indexés par les moteurs de recherches classiques. L’image de l’iceberg est souvent utilisée pour comparer la face visible du web, dite surfacique, de celle non répertoriée. Ce sont ces fameux 90 % du Web.

Il y a bien sûr tous ces serveurs qui ne sont accessibles que des personnes autorisées, à accès réservé après authentification (par exemple les Environnements Numériques de Travail). Les intranets/extranets à accès réservé, les sites contenant des données médicales, les médias sociaux etc.

Il y a aussi le Web dynamique, avec des pages générées à la volée, l’Internet des Objets avec tous les réfrigérateurs intelligents, thermostats automatisés ou lampadaires sensibles aux mouvements…

Par exemple une vidéo sur YouTube peut être vue qu'avec son lien direct mais soit en mode privé (le visionnage nécessite un compte YouTube) soit non répertoriée (toute personne possédant ce lien pourra visionner la vidéo).

Bien que non indexées par les moteurs de recherche, ces pages sont quelquefois accessibles, mais sans technologie particulière.

Le Darknet

Le Journal Officiel donne la définition suivante : « Ensemble de réseaux conçus pour assurer l’anonymat des utilisateurs par la mise en œuvre d’une architecture décentralisée ainsi que de logiciels et d’autorisations d’accès spécifiques ; par extension, l’ensemble des activités, souvent illicites, qui y sont pratiquées ».

Il s’agit d’un ensemble de réseaux parallèles à Internet ayant plusieurs caractéristiques :

- L’adresse IP des internautes est masquée

- La navigation se fait de manière anonyme et discrète (même la taille de la fenêtre du navigateur ne doit pas permettre de vous démasquer)

- C'est un réseau de pair à pair (sans centralisation des données)

- Pour y accéder des logiciels et outils spécifiques sont nécessaires : Tor , I2P et Freenet…

L’accès à "l’Internet clandestin" se fait grâce à des logiciels ou autres protocoles et est donc plus dissimulé, ce qui explique en partie sa réputation controversée : sites liés au terrorisme, vente de drogues, pédopornographie etc.

Mais si, comme dans la vie réelle, l'on y trouve des armes ou de la drogue, l'on y trouve aussi des informations qui ne regardent ou n'intéressent personne et des données sensibles dont les auteurs doivent être protégés.

L’Internet clandestin ne devrait donc pas être réduit, dans sa définition, aux seules activités illicites.

Le grand méchant darknet ?

Mythologies du Darknet

On ne comprend pas toujours très bien ce qu'est le Darknet. S’agit-il d’autres réseaux que ceux qu’on fréquente d’ordinaire sur Internet ? S’agit-il d’une partie du web non indexée par les moteurs de recherche ? S’agit-il d’autres manières de circuler sur les réseaux, des manières anonymes ? Ou s’agit-il de tout cela en même temps ? Ce qu’on comprend, c’est que le Darknet fait peur.

Piratage et Darknet

Ce ne sont pas les technologies utilisées qui sont illicites mais certains usages. Le pirate, lui, détourne les technologies pour s'introduire frauduleusement dans un système informatique. Évidement, en ce cas l'anonymat est utile et donc les technologies du Darknet aussi

Mais le Darknet n'est exempt ni de virus, ni de programme malveillant, ni à l'abri des pirates. Un pirate informatique se réclamant du groupe Anonymous a ainsi hacké l’un des principaux hébergeurs du Darknet, Freedom Hosting II. Il a rendu tous ses sites inaccessibles, soit près de 20% de l'ensemble du réseau.

De la même manière, il est possible de louer des services de hacking, pour pirater des comptes Twitter ou Facebook, ou des serveurs de notes…

Mais ici encore, il faut trier le bon grain de l'intox… Ce sont souvent les sociétés qui revendent de la sécurité qui sont les plus alarmistes.

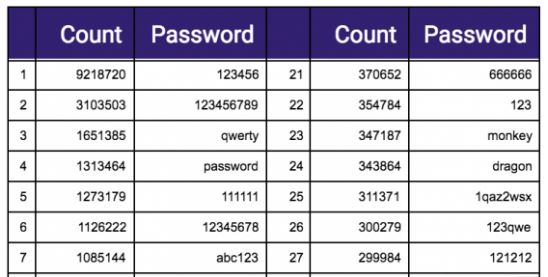

Par exemple ci-dessous, une liste de compte avec les mots de passe…

Nul besoin d'être un expert en hacking pour se rendre compte qu'un mot ou "123" n'est en rien un mot de passe et nul besoin de liste trouvée sur le Darknet pour le savoir.

Le bon usage du Darknet

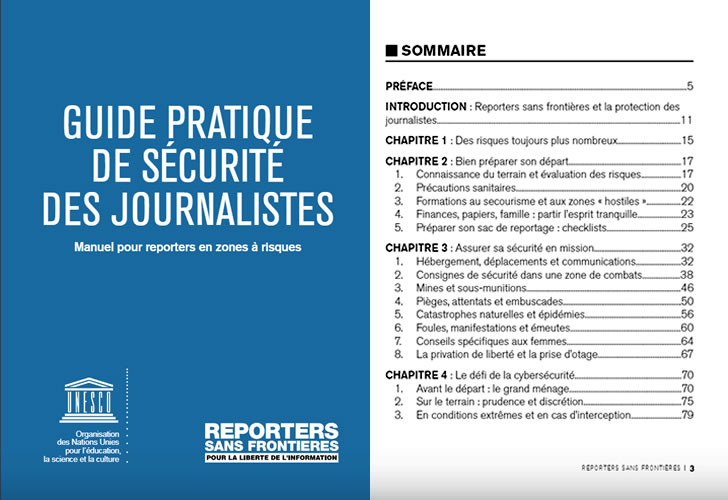

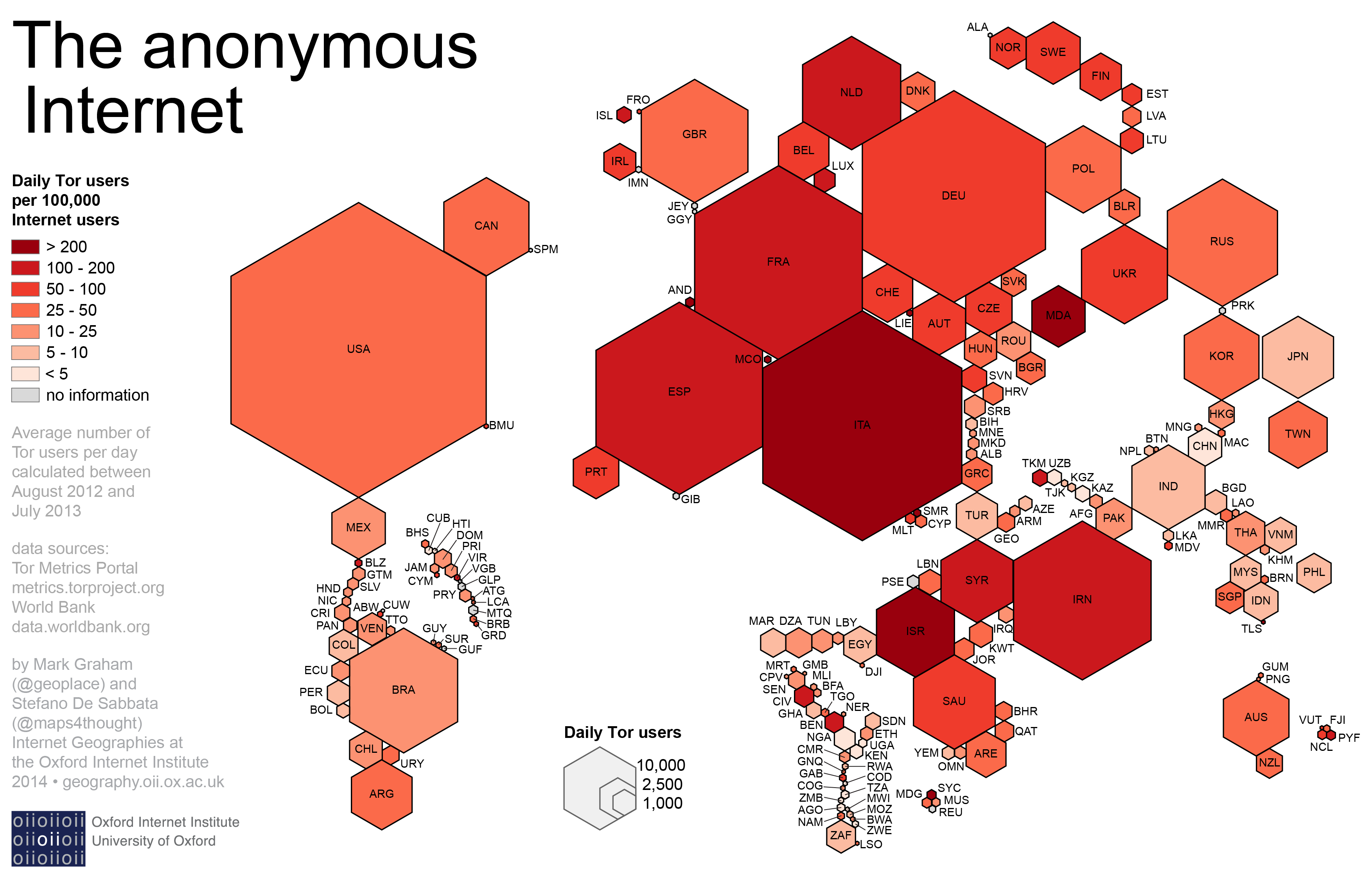

Les activistes et dissidents politiques eux aussi, pour d'évidentes raisons de sécurité l'utilisent et c'est même une recommandation de RSF Reporters Sans Frontières (RSF).

RSF conseille entre autre, d'installer un VPN afin de chiffrer ses connexions sur Internet et le navigateur Tor Browser qui permet de naviguer de manière anonyme.

Le New York Times est désormais proposé en tant que service Tor Onion. Certains lecteurs choisissent d'utiliser Tor pour accéder au New York Times parce qu'ils sont techniquement bloqués pour accéder au site Web, ou parce qu'ils s'inquiètent de la surveillance du réseau local, ou parce qu'ils se soucient de la confidentialité en ligne, ou simplement parce que c'est la méthode qu'ils préfèrent.

Même Facebook dispose d’une adresse sur le réseau Tor (un des réseaux de l’Internet clandestin).

Dans de nombreux pays cet anonymat est tout simplement une assurance vie.

Destiné aux journalistes qui se rendent en mission dans des zones dites «à risques», RSF propose un guide qui dispense des conseils pratiques pour conjurer les dangers du terrain.

Quelques outils du Darknet

Navigation privée

De nombreux outils et possibilités existent pour rendre à la fois la consultation de sites et la navigation la plus privée possible.

Le plus souvent, le darknet est envisagé comme ce monde à part où l'on pourrait échanger, naviguer, acheter de manière anonyme, secrète et discrète.

Cette navigation privée est présentée de manière négative via ce mot, Darknet, sous-entendu le monde de tous les dangers et de tous les vices aussi et pour certains surtout, pour préserver les intérêts commerciaux des GAFA et les services spéciaux notamment américains.

Or, cette possibilité de vie privée, faut-il le rappeler, devrait être la norme. Votre courrier n'est pas ouvert par le facteur. La violation du secret des correspondances est d'ailleurs fortement punie.

La NAVIGATION PRIVÉE est-elle vraiment privée ?

Peut-on naviguer sur internet sans être tracké ? La navigation privée est-elle vraiment efficace ? 🤔 #jamy et @Micode mènent l'enquête

Correspondance privée ?

Le fait, commis de mauvaise foi, d'ouvrir, de supprimer, de retarder ou de détourner des correspondances arrivées ou non à destination et adressées à des tiers, ou d'en prendre frauduleusement connaissance, est puni d'un an d'emprisonnement et de 45 000 euros d'amende.

Si l'on peut comprendre que la police, dans un cadre juridique déterminé puisse s'intéresser très légitimement aux usages illicites, les entreprises, elles n'ont pas pour autant à y avoir accès.

La navigation privée devrait donc être la règle, non que l'on aurait quelque chose à cacher (et quand bien même), mais que sa vie privée ne regarde que soit et que l'on a le droit de ne vouloir en livrer que ce que l'on veut.

Tor

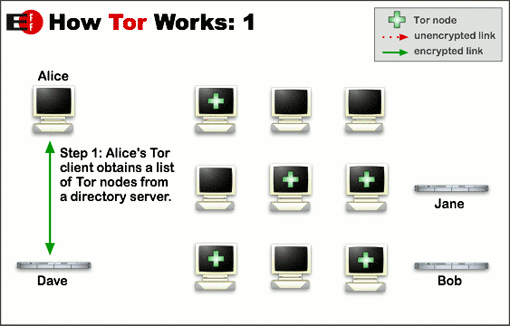

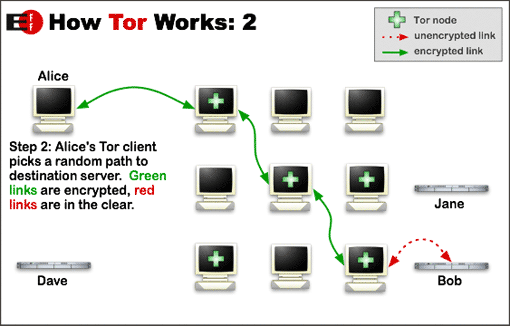

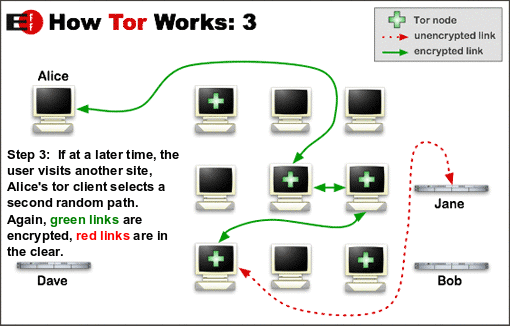

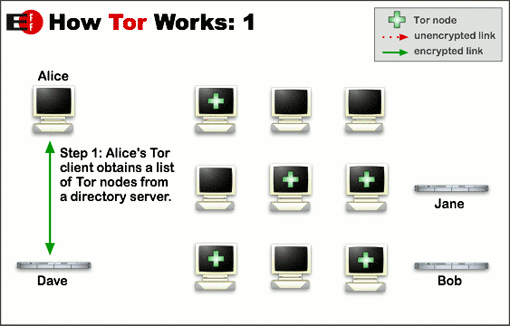

Tor est un

réseau

informatique décentralisé qui utilise une architecture en oignon. Le système Tor repose

sur de

nombreux

routeurs organisés en couches. Les paquets de données transitent ainsi sur ces nombreux

routeurs

avant

d'arriver à destination ce qui, certes ralentit la transmission mais la rend également

anonyme.

Tor est un

réseau

informatique décentralisé qui utilise une architecture en oignon. Le système Tor repose

sur de

nombreux

routeurs organisés en couches. Les paquets de données transitent ainsi sur ces nombreux

routeurs

avant

d'arriver à destination ce qui, certes ralentit la transmission mais la rend également

anonyme.

Tor permet donc d'éviter la censure et d'échanger des données, voire de tchatter en direct.

Comment installer Tor

Sur

le site

https://www.torproject.org/ pour télécharger Tor Browser.

Sur

le site

https://www.torproject.org/ pour télécharger Tor Browser.

Tor browser est

une version

modifiée du navigateur Firefox qui intègre le routage en oignon

Une fois téléchargé et installé, cliquer sur configurer et cocher obfuscation pour activer ce protocole qui va masquer votre point d'entrée.

Tor messenger

Comme son nom l'indique, Tor Messenger permet d'échanger des messages de manière anonyme

Pour cela, télécharger le logiciel sur https://blog.torproject.org/blog/tor-messenger-010b6-released puis installez-le.

Voir également

Freenet est un logiciel libre qui vous permet, de façon anonyme, de partager des fichiers, de parcourir et de publier des « sitesFree » (sites Web accessibles uniquement par Freenet), de clavarder sur des forums, le tout sans craindre la censure. Freenet est décentralisé afin de le rendre moins vulnérable aux attaques, et s'il est utilisé en mode « réseau invisible » qui implique que les utilisateurs se connectent seulement à leurs amis, il est très difficile à détecter.

Les communications des nœuds Freenet sont chiffrées et acheminées par d'autres nœuds afin qu'il soit extrêmement difficile de déterminer qui demande l'information et quel en est le contenu.

Les utilisateurs contribuent au réseau en donnant de la bande passante et une partie de leur disque dur (appelée « magasin de données ») pour le stockage de fichiers. Les fichiers sont automatiquement conservés ou supprimés suivant leur popularité, les moins populaires étant détruits pour faire place à du contenu plus récent ou plus populaire. Les fichiers sont chiffrés. L'utilisateur ne peut donc pas découvrir facilement ce que contient son magasin de données et, avec un peu de chance, ne peut pas en être tenu responsable. Les forums de discussion, les sites Web et la fonction de recherche s'appuient sur ce magasin de données distribué.

GnuNet GNUnet est un framework pour la mise en réseau P2P sécurisé qui n'utilise aucun service centralisé ou de confiance.

Un premier service mis en place au dessus de la couche réseau permet le partage de fichiers anonymes résistant à la censure. L'anonymat est garanti car on ne peut distinguer les messages provenant d'un pair, des messages que le pair route uniquement. Tous les pairs agissent comme des routeurs et utilisent un “lien crypté” de connexions avec une utilisation stable de la bande passante pour communiquer les uns avec les autres.

Attention aux « .onion »

Le

simple fait d'utiliser TOR peut attirer l'attention des FAI. En effet, les

fournisseurs d'accès

Internet et les sites Web peuvent détecter le moment où Tor est utilisé car les

adresses IP des

nœuds Tor sont publiques. Bien que les sites Web ne puissent pas vous identifier et

que les FAI

ne

puissent pas décrypter votre trafic Internet, ils peuvent voir que Tor est utilisé.

Le

simple fait d'utiliser TOR peut attirer l'attention des FAI. En effet, les

fournisseurs d'accès

Internet et les sites Web peuvent détecter le moment où Tor est utilisé car les

adresses IP des

nœuds Tor sont publiques. Bien que les sites Web ne puissent pas vous identifier et

que les FAI

ne

puissent pas décrypter votre trafic Internet, ils peuvent voir que Tor est utilisé.

De plus, le dark web ne manque pas d'arnaques, de sites de phishing et de logiciels malveillants conçus pour tromper les débutants.

Tails

Tails est un système d'exploitation que l'on peut installer sur une clé USB et donc de disposer d'un environnement complet pour tout faire

Tout passe par Tor, les mails sont chiffrés, et aucune données n'est stockée ailleurs que sur la clé

Télécharger et installer Tails à partir du site https://tails.boum.org/

Tout passe par Tor, les mails sont chiffrés, et aucune données n'est stockée ailleurs que sur la clé

La cryptomonnaie

Qu'est-ce ?

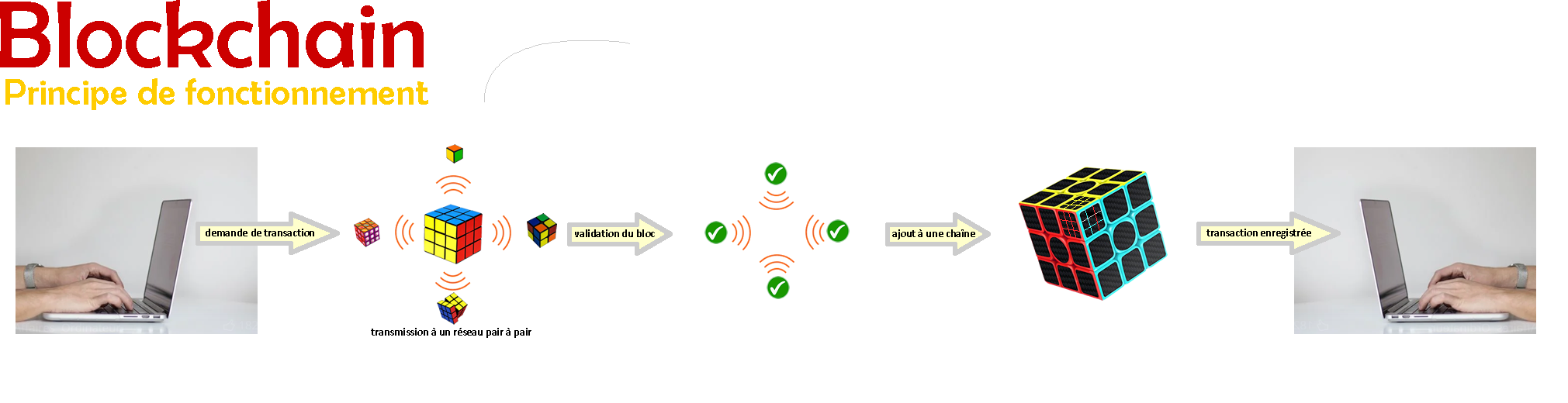

Une cryptomonnaie, dite aussi cryptodevise, monnaie cryptographique ou encore

cybermonnaie, est une

monnaie émise de pair à pair, sans passer par une banque centrale, utilisable au moyen

d'un réseau

informatique décentralisé. Une cryptomonnaie est une devise numérique décentralisée, qui

utilise des

algorithmes cryptographiques et un protocole nommé blockchain pour assurer la fiabilité

et la

traçabilité des transactions.

Les cryptomonnaies sont entièrement virtuelles, elles

peuvent être

stockées dans un portefeuille numérique protégé par un code secret appartenant à son

propriétaire.

Des

plateformes d'échanges (Binance, Coinbase, Bitstamp, etc.) servent à acheter et revendre

de la

cryptomonnaie en ligne.

Il en existe plus de 2000 actuellement.

La première cryptomonnaie à avoir vu le jour, et sans doute la plus célèbre d'entre elles, est le Bitcoin. Créée en 2009 par un énigmatique programmeur utilisant le pseudonyme Satoshi Nakamoto, elle a propulsé le principe de blockchain et a entrainé la création de nombreuses autres devises numériques cryptées, nommées « altcoins » par les cryptotraders.

Le saviez-vous ?

Le développeur Stephen Diehl explique que le Bitcoin repose sur un mécanisme appelé « preuve de travail », qui consiste à faire résoudre des énigmes mathématiques complexes à des ordinateurs appelés « mineurs », afin de valider les transactions et de créer de nouveaux bitcoins. Ce processus consomme énormément d’énergie électrique, ce qui pose un problème écologique majeur.Selon Stephen Diehl, le Bitcoin consomme plus d’énergie que la Belgique ou l’Argentine, et produit autant de gaz à effet de serre qu’un million de vols transatlantiques.

Ce problème environnemental est indéniable et largement documenté. Plusieurs études ont estimé la consommation énergétique du Bitcoin et son impact sur le réchauffement climatique. Par exemple, selon le Cambridge Bitcoin Electricity Consumption Index, le Bitcoin consommait environ 121 térawattheures (TWh) d’électricité par an au 24 avril 2023, soit plus que la Norvège ou les Pays-Bas.

Selon le site Digiconomist, le Bitcoin produisait environ 59 millions de tonnes de dioxyde de carbone (CO2) par an au 24 avril 2023, soit plus que la Suisse ou la Grèce.

« Combien ils valent mes bitcoins ? »

Comme pour toutes les monnaies, il existe un cours des cryptomonnaies, avec des montées, des descentes, des points bas. Distinguons ici celles qui fluctuent uniquement en fonction de l'offre et la demande de celles « à taux fixe », dont la parité est assurée avec une monnaie fiduciaire telle que l'Euro, les stablecoins.

Quels risques ?

La monnaie et le contrôle des marchés financiers est l'une des principales fonctions régaliennes. Pour les pays, cela équivaut donc à une perte de souveraineté et de contrôle notamment pour tout ce qui concerne la blanchiment d'argent sale ou même la collecte des impôts. Infos+

Les banques et l'union européenne réfléchissent alors sur la création de leur propre crytomonnaie, un « euro digital » en quelque sorte.

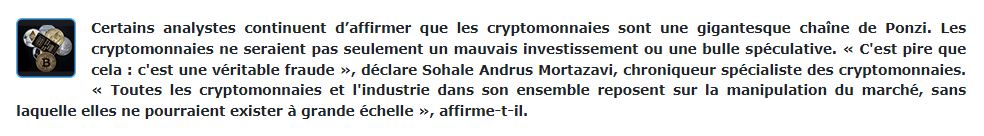

Plus individuellement, le risque non négligeable est celui des pyramides de Ponzi.

Cryptomonnaies, une chaîne de Ponzi ?

La pyramide de Ponzi : histoire d'une escroquerie qui continue de faire des victimes

Chaîne de Ponzi, dynamique de Ponzi, pyramide de Ponzi, ou schéma de Ponzi… le nom change mais le principe reste le même… Comment ça marche et pourquoi ces arnaques continuent de sévir, on vous l'explique, simplement.

Questions

Sachant que le Libra, la cryptomonnaie que Facebook a l'intention de lancer fin 2020

est indexée

à un

panier de devises dites stables : 50% pour le dollar, 18% l'euro, 14% le yen 11% la

livre

sterling

et 7% le dollar singapourien,

combien valent 100 Libra achetés le 1er

janvier

2019 ?

Combien auriez-vous de bitcoins pour 100 euros aujourd'hui ?

Internet

Internet Etapes de la

recherche

Etapes de la

recherche Outils

des

pros

Outils

des

pros

Voir

module "Se

protéger"

Voir

module "Se

protéger"