EMI | Chiffrement, sécurité, traces…

Le

cryptage ou plus exactement le

chiffrement

des données est une technique plurimillénaire. Les écritures

secrètes

ou l'art de partager un code entre un auteur et un destinataire d'une information qui

rende à la

fois mot crypté difficile, voire impossible à déchiffrer et lisible pour celui qui

dispose du

code sont presque aussi vieille que l'écriture elle-même.

Le

cryptage ou plus exactement le

chiffrement

des données est une technique plurimillénaire. Les écritures

secrètes

ou l'art de partager un code entre un auteur et un destinataire d'une information qui

rende à la

fois mot crypté difficile, voire impossible à déchiffrer et lisible pour celui qui

dispose du

code sont presque aussi vieille que l'écriture elle-même.

David Kahn fait ainsi

remonter les

premières traces du chiffrement vers 1900 avant J.-C. lorsqu'un scribe égyptien a

employé des

hiéroglyphes non conformes à la langue correcte dans une inscription…

Le chiffrement assure la confidentialité, l’authentification de l’auteur du message et

l’intégrité de ce dernier.

Et qui dit chiffrement, dit aussi cryptanalyse – son décryptage ou hachage. Ici

encore, la

machine Enigma, brevetée en 1918 et largement utilisée par l'Allemagne nazie a été

cassée

d'abord par le mathématicien polonais Marian Rejewski,

avant de

l'être pas le

célèbre Alan Turing.

Voir aussi

Voir aussi

Brève histoire

Chiffre, chiffrer, crypter, chiffrement…

Le chiffrement des données est un procédé de cryptographie grâce auquel on souhaite rendre la compréhension d'un document impossible à toute personne qui n'a pas la clé de (dé)chiffrement.

Dans l'armée ou la diplomatie, le service du chiffre est l'unité chargée de transmettre et de recevoir la correspondance secrète.

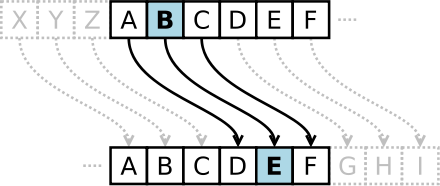

Presqu'aussi vieux que l'écriture, les méthodes les plus connues sont l'encre sympathique (à base d'oignon qui se révèle à la chaleur d'une bougie) ou le décalage de lettres.

Le site chiffrer.info/ donne des définitions des diverses utilisations du chiffrement

La cryptologie décryptée

La science des codes secrets n'a cessé d'influencer le cours de l'histoire, de Jules César

qui communiquait avec ses armées par messages chiffrés, jusqu'au déchiffrement de la machine

allemande Enigma par les alliés lors de la seconde guerre mondiale.

Loin du domaine militaire, la cryptologie s’est imposée dans notre quotidien : cartes

bancaires, passeport, messageries… Quels sont les grands principes de cette science ? Ses

fondations résisteront-elles à l'ordinateur de demain ?

Avec Cécile Pierrot, mathématicienne et informaticienne, chercheuse à l’Inria, Nancy.

Parlez-vous hacker éthique ?

Qu'est-ce que le Bug Bounty ?

La détection de failles est devenue l'une des priorités des éditeurs de programmes informatiques. Ils proposent pour cela une récompense à chaque utilisateur qui signale un bug. C'est le principe du bug bounty. Celles-ci peuvent se monter à plusieurs milliers d'euros.

Le bug bounty vise à mettre la lumière sur un problème de sécurité donné. Il faut garder à l'esprit que les bugs de sécurité sont fréquents et ne peuvent pas être enrayés par un simple dispositif de cybersécurité.

Les hackers éthiques

Expert de la sécurité informatique, les hackers éthiques est généralement employé par une entreprise afin d'assurer la protection de ses systèmes informatiques d'éventuels piratages. Il peut aussi micro-entrepreneur. Outre les compétences techniques, les hackers éthiques doivent également maîtriser la communication et savoir travailler en équipe.

Les dons de failles

Outre la monétisation, les hackers éthique peuvent aussi offrir aux ONG une faille de sécurité technique. Leurs compétences peuvent ainsi aider à améliorer la sécurité d’associations, d’hôpitaux etc.

Le hachage

Pour éviter de découvrir un mot de passe celui-ci est chiffré, y compris lorsqu'il est stocké dans une base de données, via un algorithme de hachage.

Un algorithme de hachage permet de chiffrer une chaine sans possibilité d'opération inverse. Le résultat du hach produit généralement une chaine unique et de longueur fixe. C'est le cas par exemple des algorithmes MD5 et SHA1. Ainsi, lors d'une phase d'authentification, on ne compare plus deux mots de passe en clair mais deux haches du mot de passe.

Côté serveur, c'est le plus souvent le langage de programmation PHP qui est utilisé et « hacher » un mot de passe.

Notons que le mot de passe est généralement (bien qu'il existe aussi des solutions en Javascript) haché côté serveur et non côté navigateur. Si votre connexion n'est pas sécurisée (protocole htpps, les données circulent en clair avant leur chiffrement. Inutile de dire que votre mot de passe peut alors être connu très facilement.

Les hashcodes

Les 5 minutes du professeur Audenard. Les codes de hachage (ou "hash-codes") sont un moyen de prendre l'empreinte de données ou d'informations. Il existe différents algorithmes de création de hash-codes dont le fameux MD5 mais aussi SHA1 (Secure Hash Algorithm 1).

Avez-vous remarqué quelque chose de spécial dans la fonction de hachage

ci-dessus ?

Non ? Essayez encore avec un autre mot !

Avec une seule lettre !

Cette méthode permet de chiffrer les chaines efficacement mais reste

« crackable » !

C'est pourquoi l'on a recourt à une technique qui consiste de concaténer une ou

plusieurs

clés

( appelées aussi « salt », « seed » ou

« graine » ) au mot

de passe.

L'on va donc ajouter par exemple la chaine : « maCleSecrète » avant le mot de passe et hacher le tout et « fin de clé" après.

define('PREFIX_SALT', 'maCleSecrète');

define('SUFFIX_SALT', 'fin de clé');

$hashSecure = (PREFIX_SALT.'m0tD3P4ss3'.SUFFIX_SALT);

Mais une signature très pratique.

Hachage et Chiffrement

Jusque dans les années 2000, le chiffrement (cryptage) était très règlementé en France.

Le chiffrement est une opération qui va utiliser le hachage pour ajouter une signature à un texte, puis divers algorithmes pour l'encoder de telle sorte que seules les personnes qui disposent de la clé puissent le déchiffrer.

Il existe deux modes de chiffrement :

- Symétrique : la même clé de chiffrement est utilisée pour chiffrer/déchiffrer, la clé est secrète

- Asymétrique : deux clés sont utilisées pour chiffrer/déchiffrer, l'une publique de chiffrement distribuée, l'autre secrète

Les différents types de clés

Chiffrement par clés symétriques

Maitriser les principes du chiffrement à clefs symétriques est un pré-requis pour toute personne travaillant dans la sécurité et plus largement dans le monde de l'informatique.

Chiffrement par clés asymétriques

Pour déchiffrer le message il est nécessaire de connaitre la clef qui a servi à chiffrer : cette clef doit donc être transmise de façon à ce que personne d'autre que le destinataire légitime ne puisse en avoir connaissance.

Cryptographie : Chiffrer mieux pour (dé)chiffrer plus

Les algorithmes de chiffrement, qui visent à protéger la confidentialité des

données, se

répartissent

en deux grandes familles : les algorithmes symétriques, ou à clef secrète, qui

nécessitent

le

partage d’un secret par les deux protagonistes, et les algorithmes à clef

publique, comme le

RSA,

dans lesquels les clefs secrètes restent connues d’un seul acteur. Mais les

algorithmes

symétriques

sont les seuls qui atteignent les débits de chiffrement requis par la plupart

des

applications et

qui permettent une mise en œuvre par des circuits de taille raisonnable. Les

exigences

d’implémentation extrêmement contraignantes sont donc un paramètre essentiel

lorsque l’on

veut

concevoir un algorithme de chiffrement symétrique. L’objectif de cet exposé est

de décrire

diverses

techniques récentes de conception permettant de répondre à ces besoins. Nous

verrons

notamment que

la conception de ces systèmes fait appel à la fois à des aspects très pratiques

(coût

d’implémentation...) et à des travaux à long terme de mathématiques discrètes.

Conférence de Anne Canteaut organisée par le département d’informatique de

l'ENS.

Jouer avec Cryptis

A

tester

également,

un jeu, Cryptis, qui permet de découvrir

la

cryptographie asymétrique et notamment comment fonctionne la création et l'utilisation

des clés

publiques et

privées.

A

tester

également,

un jeu, Cryptis, qui permet de découvrir

la

cryptographie asymétrique et notamment comment fonctionne la création et l'utilisation

des clés

publiques et

privées.

Le protocole https

Le

protocole HTTPSpermet l’échange de données entre client et serveur de manière

sécurisée,

en ayant

recours au cryptage (technologie SSL).

Le

protocole HTTPSpermet l’échange de données entre client et serveur de manière

sécurisée,

en ayant

recours au cryptage (technologie SSL).

Lorsqu'une URL de type https://www.mondomaine.fr/ est demandée, un certificat qui fait office de carte d'identité numérique et a donc pour but d'identifier de manière fiable le détenteur d'un serveur, d'un site Internet ou d'une adresse électronique entre autres.

Il est délivré par un tiers de confiance aussi appelé "Autorité de certification", qui atteste, après audit, de l'identité du détenteur du certificat.

Outre le S du protocole htpp s un pictogramme signale que la connexion est sécurisée.

Il est possible de visionner un site avec une adresse de type https:// non

sécurisée. Dans ce cas il y a bien un

pictogramme

de

cadenas, mais ouvert.

Il est possible de visionner un site avec une adresse de type https:// non

sécurisée. Dans ce cas il y a bien un

pictogramme

de

cadenas, mais ouvert.

Attention !

Attention !

Un petit cadenas vert ne signifie par que le site lui-même est sûr. La serrure verte signifie que le site a reçu un certificat et qu’une paire de clés de chiffrement a été générée pour lui. Ces sites chiffrent les informations transmises entre vous et le site, autrement dit tout ce qu’un cadenas vert permet de garantir, c’est qu’aucune autre personne ne pourra espionner les données que vous saisissez.

Face aux

révélations d’Edward Snowden sur les écoutes de la NSA et les accès aux

communications

sur

Skype de Microsoft, Facebook ou Hangouts de Google, et la nouvelle loi sur le

renseignement, la vie

privée

est de plus en plus souvent menacée, pas toujours et seulement pour des raisons de

sécurité

publique.

Le film Citizenfour, sorti en France le 4 mars, sur les révélations de Snowden est à ce titre très éclairant.

« Pour moi, tout se résume au pouvoir d’État, et à la capacité du peuple à s’opposer concrètement à ce pouvoir. Je suis là, assis à concevoir des méthodes pour amplifier ce pouvoir d’Etat, et réalise que si la politique change, si les seules choses qui limitent ces Etats devaient changer, alors on ne pourrait plus réellement s’opposer à eux » Edward Snowden

Il est de plus en plus question de crypter Internet en entier. La norme serait ainsi le

protocole

HTTPS et

non plus HTTP. Actuellement ce sont 22 % des échanges qui se font en mode https, contre

33 % en mode

HTTP.

Le HTTPS crypte les données échangées entre un serveur et un ordinateur, mais

vérifie

également que

la donnée reçue provient effectivement de la source attendue.

Pour un trafic sécurisé sur Internet et pour la sécurité des données, le protocole HTTPS serait ainsi le moyen idéal.

Le « phishing »

Cliquez, vous êtes traqué

Les mails trompeurs, ceux qui vous invitent à renseigneer vos mots de passe en se faisant passer pour quelqu'un d'autre.

Rappel de la loi

« Le fait d'accéder ou de se maintenir, frauduleusement, dans tout ou partie d'un système de traitement automatisé de données est puni de deux ans d'emprisonnement et de 30 000 euros d'amende. »

Lorsqu'il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d'emprisonnement et de 45 000 euros d'amende.

Lorsque les infractions prévues aux deux premiers alinéas ont été commises à l'encontre d'un système de traitement automatisé de données à caractère personnel mis en œuvre par l'Etat, la peine est portée à cinq ans d'emprisonnement et à 75 000 € d'amende. »

source : http://www.legifrance.gouv.fr/

Keylogger, méthodes non légales

Les logiciels de surveillance, ou keylogger sont de petits programmes qui surveillent toutes les saisies clavier (ou bien plus). Ces programmes peuvent fonctionner en tache de fond de manière totalement invisible et le fichier des saisies est ensuite soit renvoyé par mail, ou stocké sur l’ordinateur.

Voilà pourquoi, pour transmettre le mot de passe, l’on utilise une clé de chiffrement, autrement dit l’on transforme la chaîne de caractère en une autre, beaucoup plus longue, dont la taille est donnée par sa valeur en bits. Une clé de 128 bits représente donc une clé de 2128 combinaisons possibles.

Très souvent, l'on utilise le même mot de passe pour tout.

On l'a vu avec les Keylogger, l'on peut récupérer vos saisies clavier au moment même où vous les saisissez !

Si la ligne n'est pas sécurisée de bout en bout (protocole https), vos données circulent

en clair et

ne sont

chiffrées que par le serveur.

En effet, très souvent, les fonctions de chiffrement sont réalisées côté serveur et

non côté

client

(votre navigateur). Si quelqu'un les intercepte avant, il

les

intercepte en clair.

Le pixel espion

![]() Un

pixel

espion (aussi appelé pixel 1x1 ou balise pixel, en anglais tracking pixel) est une

image

mesurant 1x1px.

C'est donc la plus petit taille que peut afficher votre écran haute résolution qui

en affiche

couramment

1 million…

Un

pixel

espion (aussi appelé pixel 1x1 ou balise pixel, en anglais tracking pixel) est une

image

mesurant 1x1px.

C'est donc la plus petit taille que peut afficher votre écran haute résolution qui

en affiche

couramment

1 million…

Cette image est téléchargée via un site Web ou un mail et est utilisé pour suivre les activités d’un utilisateur sur le Web. Un pixel espion peut aussi être utilisé par les annonceurs pour acquérir des données statistiques pour le marketing digital, l’analyse web ou le marketing par mail.

Des sites en ligne, que nous ne nommerons pas ici, proposent même leurs services (payants) pour configurer un pixel espion à image simple.

Tout ne peut pas être récupéré, mais principalement :

- Le système d’exploitation employé (donne les informations sur l’usage d’appareils mobiles)

- Le type d'utilisation (depuis un appareil mobile ou ordinateur)

- Le client utilisé, comme par exemple un programme email ou un navigateur

- La résolution d’écran du client

- Le temps de lecture d’un e-mail ou le temps de visite d’un site web

- Les activités réalisées sur un site web pendant une session (ce qui nécessite l'utilisation de plusieurs tracking pixels)

- Les adresses IP, qui renseignent sur le fournisseur et la localisation.

Ressources utiles

La CNIL

La CNIL a édité un guide téléchargeable intitulé "les mots de passe n'ont plus de secret pour vous" qui donne bon nombre de conseil sur les mots de passe.

Où va l'informatique ?

Plaidoyer pour les trajectoires non-linéaires, leçon de clôture de Gerard

Berry

Que pouvons-nous faire face aux attaques qui visent nos ordinateurs, nos

microprocesseurs,

nos

objets connectés ?

Chiffrer, oui mais comment ?

Chiffrer ses données

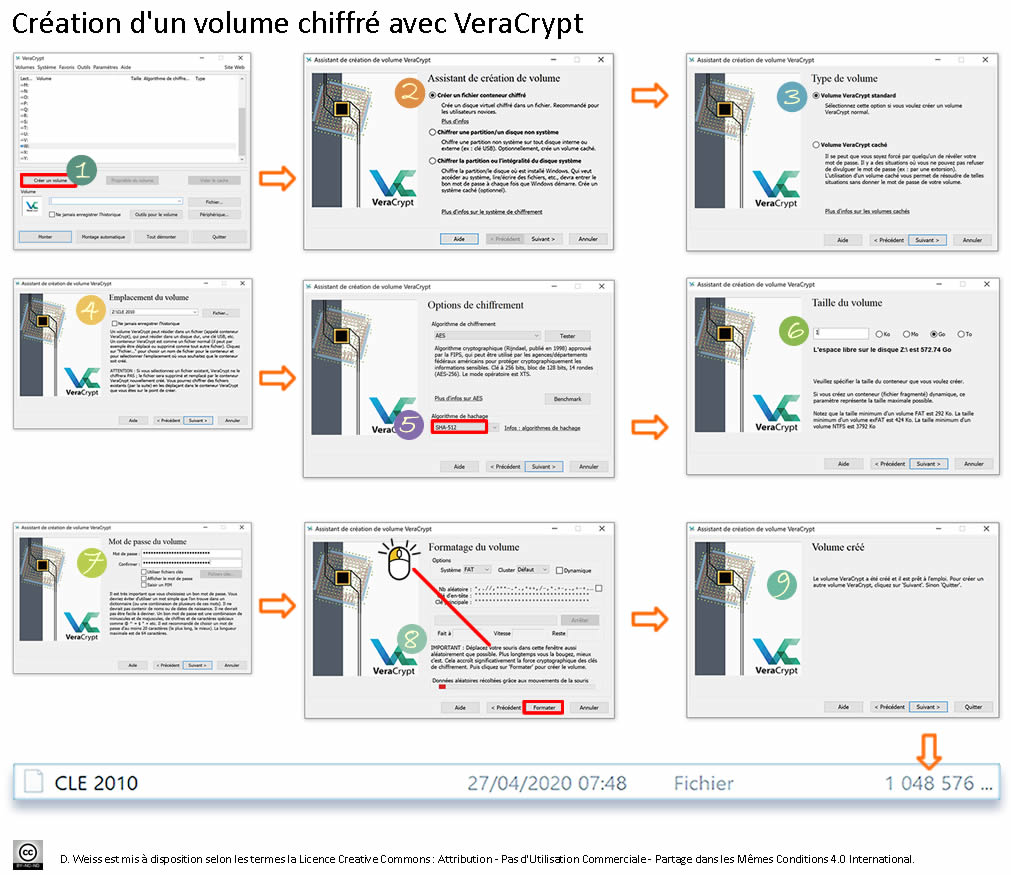

Mais vous pouvez toujours chiffrer (crypter) vos données, voire des disques durs complets. Pour cela, en général un logiciel tiers est recommandé.

Ces logiciels permettent de chiffrer un simple fichier, une partition entière d'un disque dur ou un périphérique, comme une clé USB. Chiffrer ses données permet de transformer une information afin qu’elle ne soit pas accessible par des tiers non autorisés. En cas de perte ou de vol de votre ordinateur (ou de votre clé USB), il est quasi impossible d'accéder aux données chiffrées sans connaitre le mot de passe que vous aurez défini.

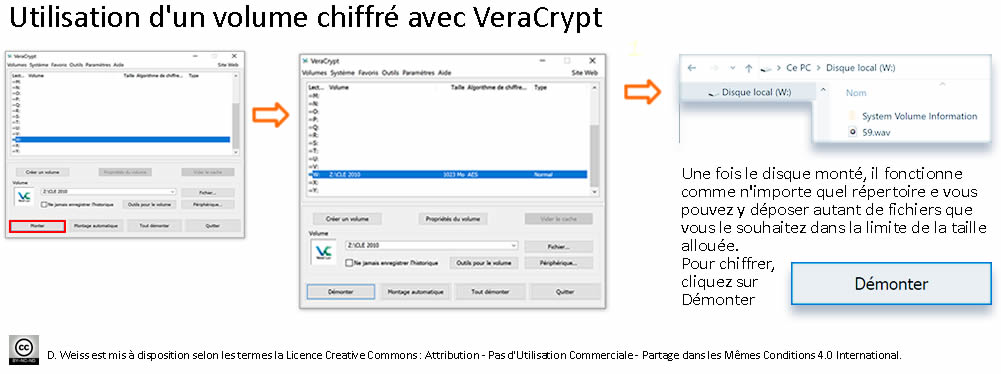

Le chiffrage avec VeraCrypt

VeraCrypt est un

logiciel de

chiffrement de disque open source pour Windows, Mac OSX et

Linux.

VeraCrypt est un

logiciel de

chiffrement de disque open source pour Windows, Mac OSX et

Linux.

Il permet de créer un disque virtuel chiffré dans un fichier et le monte comme un

vrai disque,

ou de

chiffrer une partition entière ou encore un périphérique de stockage tel qu'une clé USB

ou un disque

dur

externe.

Télécharger et installer VeraCrypt : https://www.veracrypt.fr/

Comment l'utiliser ?

Chiffrer ses échanges

Tor est un système de routage dit « en oignon ». Pour accéder à un serveur, l’ordinateur va donc choisir aléatoirement plusieurs nœuds, qui vont conduire sa connexion jusqu’au serveur demandé. A chaque nœud traversé, l’adresse IP change. Plus le nombre de nœuds est important, plus il devient difficile de remonter jusqu’à la machine qui a émis la requête initialement.

Le réseau est d’ailleurs construit de telle manière qu’à l’intérieur même du circuit, il n'est pas possible de connaître l’adresse d’un ordinateur particulier, simplement du nœud précédent par lequel la requête est passée. Enfin, au bout d’un certain temps, le circuit utilisé est abandonné et l’ordinateur en choisit un nouveau, toujours aléatoirement.

Tor existe sous forme de logiciel ou d'extension que l'on peut installer directement dans le navigateur Web.

A savoir ! La navigation TOR est plus lente qu'une navigation traditionnelle.

Wikileaks et le réseau TOR

Les 5 minutes du professeur Audenard. Les principes du "onion routing" et des principes de sécurité permettant d'accéder à Internet de façon anonyme.

Chiffrer ses chats

Le chiffrement de bout en bout de ses chats signifie que seul l'émetteur et le destinataire peuvent lire un message. Ce message est chiffré sur le téléphone, envoyé au destinataire et ensuite déchiffré.

Quelques applications qui chiffrent vos données

Telegram

Telegram est une messagerie

chiffrée et qui peut s'autodétruire. Télégram est

gratuite,

sans pub, sans frais d'abonnement. Elle existe pour Android, Iphone,/Ipad,IOS, PC, Mac,

Linux. Le

client est

open source, les serveurs propriétaires, déployés à travers le monde appartiennent aux

frères russes

Dourov…

Telegram est une messagerie

chiffrée et qui peut s'autodétruire. Télégram est

gratuite,

sans pub, sans frais d'abonnement. Elle existe pour Android, Iphone,/Ipad,IOS, PC, Mac,

Linux. Le

client est

open source, les serveurs propriétaires, déployés à travers le monde appartiennent aux

frères russes

Dourov…

Signal, la "messagerie suisse" de Snowden

Signal se targue

d'être l'app

de

messagerie préférée d'Edouard Snowden. Il est possible de créer un groupe privé composé

d'un nombre

illimité

d'autres utilisateurs. Signal permet aussi de passer des appels.

Signal se targue

d'être l'app

de

messagerie préférée d'Edouard Snowden. Il est possible de créer un groupe privé composé

d'un nombre

illimité

d'autres utilisateurs. Signal permet aussi de passer des appels.

Impossible de ne pas citer la

très populaire application américaine de

messagerie

chiffrée, optée par des milliards d'utilisateurs : WhatsApp. En revanche, le fait

d'appartenir

à

Facebook et d'être américaine ne favorise pas sa réputation.

Impossible de ne pas citer la

très populaire application américaine de

messagerie

chiffrée, optée par des milliards d'utilisateurs : WhatsApp. En revanche, le fait

d'appartenir

à

Facebook et d'être américaine ne favorise pas sa réputation.

Depuis sa décision de

partage de

données avec Facebook, de nombreux utilisateurs ont quitté l'application.

Janvier 2021. L’application WhatsApp a indiqué qu’elle allait modifier ses conditions

générales

d’utilisation (CGU) pour permettre au groupe Facebook [sa maison-mère] d’accéder à

certaines

données

collectées sur le service de messagerie.

Les deux milliards d’utilisateurs de

l’application

seront donc

contraints d’accepter cette mise à jour des conditions d’utilisation, sous peine de

ne plus

pouvoir

accéder à leur compte.

De nombreux utilisateurs se tournent désormais vers des messageries alternatives (voir ci-dessous)ou nouvelles comme par exemple l'application française Skred.

Contrôler ses données

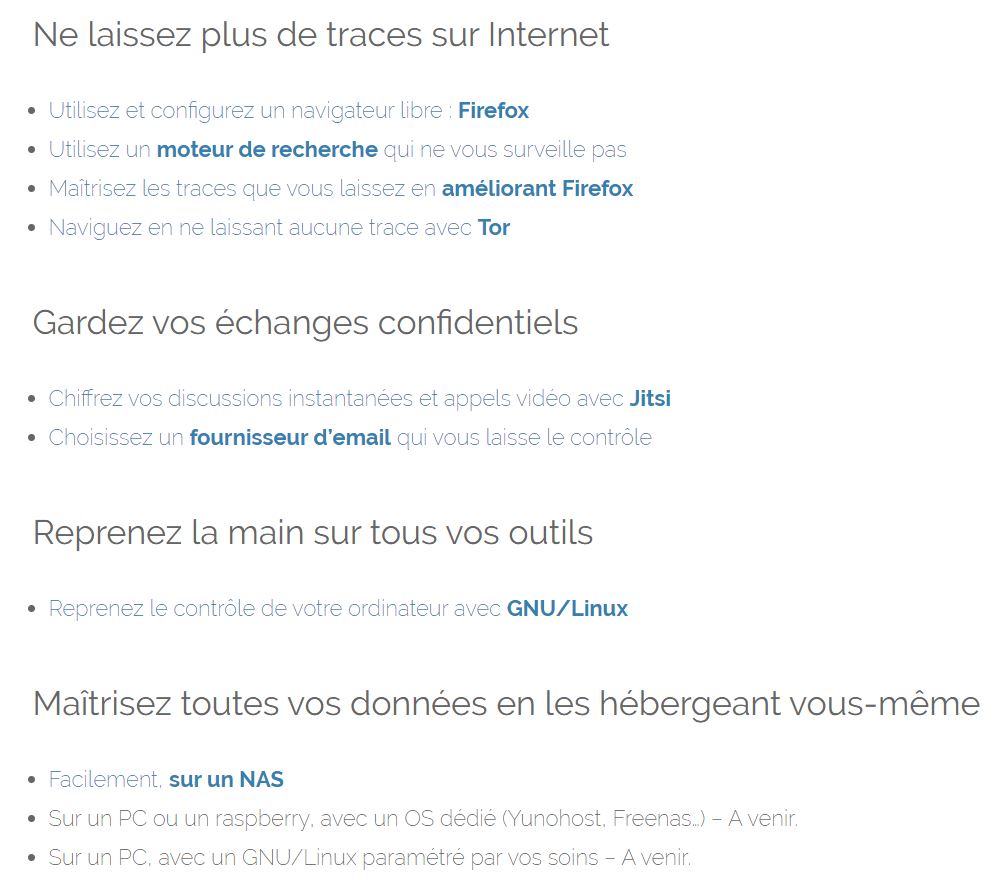

La Quadrature du Net met à disposition un site riche en conseils pour protéger ses données.

Toujours en version bêta, chez Google, mais comme on vous écoute désormais autant en France qu'aux USA et il peut y avoir quelque chose d'ironique à cela, et aussi constituer un choix, un plugin de chiffrement de vos mails avec Chrome, basé sur openPGP et appelé end-to-end.

Ironie, quand tu nous tiens…

Un système complet sur clé USB

Tails est un système

live

dont le but est

de

préserver votre vie privée et votre anonymat. Il vous permet d'utiliser Internet de

manière anonyme

et de

contourner la censure quasiment partout où vous allez et sur n'importe quel ordinateur.

Tails ne

laisse

aucune trace de ce que vous avez fait, sauf si vous le demandez explicitement.

Tails est un système

live

dont le but est

de

préserver votre vie privée et votre anonymat. Il vous permet d'utiliser Internet de

manière anonyme

et de

contourner la censure quasiment partout où vous allez et sur n'importe quel ordinateur.

Tails ne

laisse

aucune trace de ce que vous avez fait, sauf si vous le demandez explicitement.

Tails est un système d'exploitation complet destiné à être utilisé depuis un DVD, une clef USB ou une carte SD indépendamment du système installé sur l'ordinateur.

C'est un logiciel libre basé sur Debian GNU/Linux.

Logiciels inclus dans Tails :

- Tor Browser with uBlock, a secure browser and an ad-blocker

- Thunderbird avec Enigmail, pour les emails chiffrés

- KeePassXC, pour créer et gérer des mots de passe forts

- LibreOffice, une suite bureautique

- OnionShare, pour partager des fichier via Tor

- et de nombreux autres !

Concrètement, pour utiliser Tails, éteignez l'ordinateur et démarrez-le sur votre clé USB. Tails à la place de Windows, macOS ou Linux. Vous pouvez ainsi transformer temporairement votre propre ordinateur en une machine sécurisée. Vous pouvez également rester en sécurité en utilisant l'ordinateur d'une autre personne.

Voir également

FREENET

5 amis de confiance en ligne simultanément permettent de répartir vos fichiers, chiffré, de manière aléatoire sur tous les ordinateurs.

I2P

I2P est une surcouche réseau d'anonymisation, un réseau au sein du réseau. Il est destiné à protéger les communications contre la surveillance globale.

Le Cloud Act

Qu’est-ce que le Cloud Act ?

C’est l’acronyme de

Clarifying

Lawful

Overseas

Use of

Data

Act

autrement dit une loi clarifiant l’usage légal des données hébergées à l’étranger.

Question. Que pensez-vous de l'idée qu'un président américain puisse lire tous vos échanges sans même que vous en soyez averti ?

Cloud Act et données médicales

Chaque grand hôpital abrite les informations concernant ses

patients. Il

existe aussi

une multitude de bases nationales.

Celle de la Caisse nationale de l’assurance

maladie fait

partie des

plus grandes au monde : un milliard et demi de feuilles de soin y sont stockées

chaque année, ce

qui

représente près de 100 téraoctets de données !

Lancé officiellement en décembre 2019, dans le cadre de la loi relative à la transformation du système de santé, le HDH a pris la forme d’un groupement d’intérêt public, doté d’un budget confortable de 80 millions d’euros. Il est chargé de sélectionner des projets émanant de chercheurs du secteur public, mais aussi d’acteurs du privé (laboratoires pharmaceutiques, fabricants de dispositifs médicaux, start-up, etc.) qui, une fois validés, pourront accéder aux données de santé des Français.

Mais, en même temps que les dirigeants français ne jurent plus que par un retour à la "souveraineté", que ce soit dans le domaine du numérique ou de la santé, c’est dans une grande discrétion que l’État a fait le choix d’héberger les données de santé des 67 millions de Français chez le géant américain Microsoft.

Au-delà du choix d’un hébergeur américain, c'est la procédure utilisée qui interpelle de nombreux professionnels de la santé et du numérique. Le ministère de la Santé n’a pas procédé à un appel d’offres classique, au niveau européen, pour passer le marché avec son hébergeur. Il s’est appuyé sur une centrale d’achat de l’État pour commander des prestations à Microsoft.

Le scandale du business des données médicales

Traçage épidémiologique, dossier médical partagé, capteurs qui suivent nos rythmes biologiques en temps réel… Cette numérisation a de graves conséquences : nos données de santé sont devenues un business juteux sur lequel le gouvernement ferme les yeux, quand il n'en est pas complice.

Les mots de passe

Qu'est-ce qu'un mot de passe ?

Pointsécu #1 - Les Mots de Passe

Le Point Sécu est une chaine YouTube ayant pour but de sensibiliser le grand public aux problématiques de sécurité informatique.

Un mot de passe c'est en quelque sorte une clé ouvrant une / des porte(s) à celui qui le détient. C'est un secret, associé à une identité. Le plus souvent, l’identité aujourd’hui est portée par une adresse de messagerie. Cette adresse sert à identifier une personne, un utilisateur.

Cet utilisateur s'approprie ainsi des droits supplémentaires que d'autres personnes n'ont pas. Il ne tient alors qu'à lui de ne pas le divulguer pour que les privilèges qui lui sont conférés ne soient pas détournés par une tierce personne mal intentionnée.

Le risque principal est le vol du mot de passe, qui permet d’usurper l’identité associée.

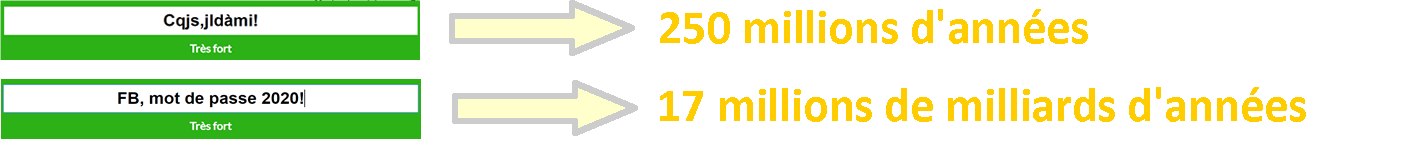

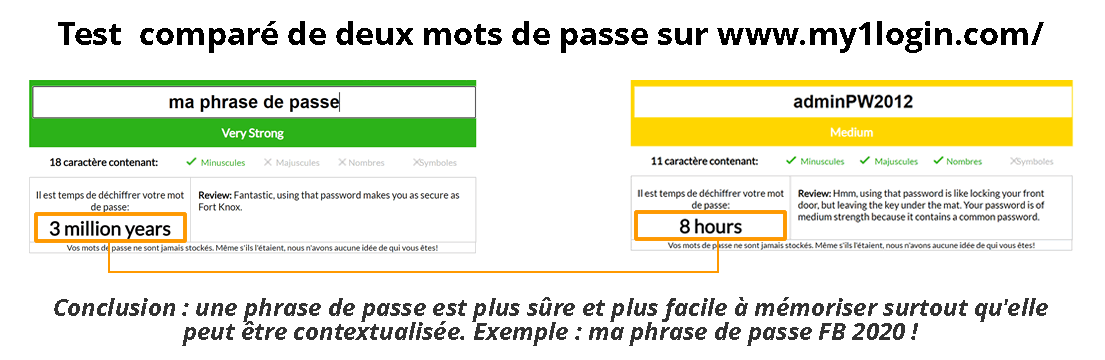

Ce testeur a surtout pour vocation de vous sensibiliser à la nécessité d'utiliser des mots de passe sécurisés.

« En 20 ans d'effort, on a réussi à entrainer tout le monde à utiliser des mots de passe qu'il est difficile à un humain de retenir, mais très facile à un ordinateur de deviner. »

Tester son mot de passe

Votre mot de passe est-il robuste ?

https://www.my1login.com/

La sécurité des mots de passe

Il y a plusieurs façons de casser un mot de passe : la force brute, la méthode du dictionnaire et l'ingénierie sociale, les logiciels espions…

La force brute est la plus simple des recherches des mots de passe et c'est celle qui donne un résultat assuré si on a du temps (beaucoup de temps parfois).

Un peu de mathématique

Soit un mot de passe de N caractères

Soit V, la vitesse de calcul d'un supercalculateur, ici, nous la fixons à

1 000 000 000 de mots de passes à la seconde. Eh oui ! Un ordinateur

actuel sait

tester

plusieurs millions de mots de passe par seconde.

La méthode du dictionnaire nécessite une base de mots de passe possibles. Cette méthode consiste à tester tous les mots du dictionnaire jusqu'à obtenir le bon. Statistiquement, cette méthode conserve de bons taux de réussite.

L'ingénierie sociale consiste à mener une enquête sur l'utilisateur afin d'obtenir des informations liées à ses activités, sa famille, ses habitudes, pour obtenir de possibles mots de passe.

En gros, il s'agit d'écouter ce qui se dit, regarder, enregistrer tout en se faisant oublier. Il suffit par exemple de voyager en TGV, en première classe pour être surpris de la quantité d'informations qu'on peut obtenir ou enregistrer en faisant semblant d'écouter de la musique.

S'entraîner à enregistrer les mots de passe saisis au clavier peut aussi se révéler fort efficace et il est très facile de forcer un redémarrage d'ordinateur.

Bref, cette technique est redoutablement efficace, discrète, ne demande que peu de moyens et, hier comme aujourd'hui, voire demain restera sans doute très utilisée.

Sécurité des mots de passe

Nombre et type de caractères, un mot de passe est plus ou moins facile à « cracker ». Même si l'histoire a montré, pensons à enigma par exemple, que n'importe quel mot de passe peut être décrypté, tout est avant tout question de temps et donc d'argent !

Évidemment, un mot de passe style "123456", n'en est pas un. Une liste des mots de passe les plus utilisés est d'ailleurs régulièrement publiée.

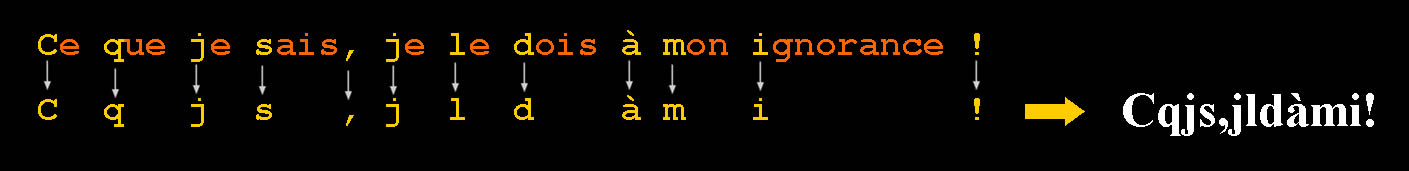

Pour créer et retenir facilement un mot de passe, la technique la plus simple est celle de l'acronyme.

Mais ça, c'était avant !

De nos jours, la longueur des mots de passe n'étant plus vraiment limitée, vous

pouvez

directement

ajouter une phrase et, pourquoi pas, la contextualiser.

Les tables arc-en-ciel

Les mots de passe n'étant plus (espérons-le) stockés en clair. Seule la valeur de hashage (voir plus haut) l'est, et elle ne permet pas de revenir en arrière et donc de retrouver le mot de passe en clair.

Les pirates utilisent alors les attaques par force brute : un programme informatique qui essaie constamment jusqu‘à ce qu’il ait trouvé la chaîne de caractères correcte. Cette méthode combinée avec des dictionnaires de mots de passe tente de tester tous les mots de passe possible et comparer leur signature (clé de hashage). C'est ici qu'interviennent les tables arc-en-ciel qui contiennent des mots de passe et leurs valeurs de hachage.

Votre mot de passe est-il corrompu ?

Plusieurs sites permettent de le savoir.

Les gestionnaires de mots de passe

Utiliser Keepass pour gérer ses mots de passe

Banque, réseau sociaux, agence de voyage … Vous avez plusieurs comptes en ligne et souhaitez davantage sécuriser leur accès ? Dans ce tutoriel, découvrez comment utiliser un gestionnaire de mots de passe en vous initiant à Keepass.

Vos

traces

Vos

traces Module

RGPD

Module

RGPD Algos

Algos Se

protéger

Se

protéger Coder

Coder